Электромагнитные замки «ALer»

Схема подключения замка ALer подразумевает управление нормально разомкнутыми контактами (N.O.). Это удобно в случае совместной работы с домофонами, где управление осуществляется именно такими контактами.

ПодключениеПредусмотрено два варианта управления (открывания) нормально разомкнутыми контактами:

- Подключением розового (чёрного) провода к плюсу питания. При этом жёлтый постоянно соединён с минусом.

- Подключением жёлтого провода к минусу. При этом розовый (чёрный) постоянно соединён с плюсом.

В том случае, когда для управления замком есть только нормально замкнутые контакты (N.C.), достаточно включить их в разрыв цепи питания.

В восмижильном кабеле замка расположены провода питания, провода управления и провода датчиков состояния:

Красный — плюс питания

Синий — минус питания

Розовый (или Чёрный) — управление «плюсом»

Зелёный и Белый — Выход реле датчика Холла

Коричневый и Серый — Выход геркона

При работе замка Aler с контроллером Z-5R ▼ необходимо установить перемычку на контроллере в положение №1.

Параметры

Производитель: группа компаний «ЭКСКОН»

Торговая марка: «Aler»

Особенности:

- Датчик контроля срабатывания замка (датчик Холла)

- Датчик положения двери (геркон)

- Световая индикация состояния замка

- Возможные цвета корпуса: коричневый, серый и белый

Модель замка | AL-150 PRemium | AL-200 PRemium | AL-300 PRemium | AL-400 PRemium |

| Удерживающее усилие | 150 кГс | 200 кГс | 300 кГс | 400 кГс |

| Ток потребления при 12 VDC | 280 мA | 350 мA | 350 мA | 500 мA |

| Ток потребления при 24 VDC | 150 мA | 150 мA | 180 мA | 220 мA |

| Габариты корпуса (мм) | 150x33x19,5 | 230x30x19,5 | 230x38x25,5 | 225x42x26,5 |

| Габариты якоря (мм) | 126х32,5х14,5 | 198х31х14,5 | 195х42х14,5 | 195х42х14,5 |

| Датчик положения двери | «Сухой» контакт геркона. | |||

| Максимальная коммутируемая мощность геркона | 1 Вт | 5 Вт | ||

| Диапазон коммутируемых токов | от 5 мкА до 1,0 А | |||

| Диапазон коммутируемых напряжений | от 20 мВ до 24 В | |||

| Датчик контроля замка | «Сухой» контакт реле. Режим охраны — нормально замкнутый | |||

| Максимальный коммутируемый ток | 0,4 А | |||

| Максимальное коммутируемое напряжение | 60 В | |||

Все материалы по теме «Контроль доступа»

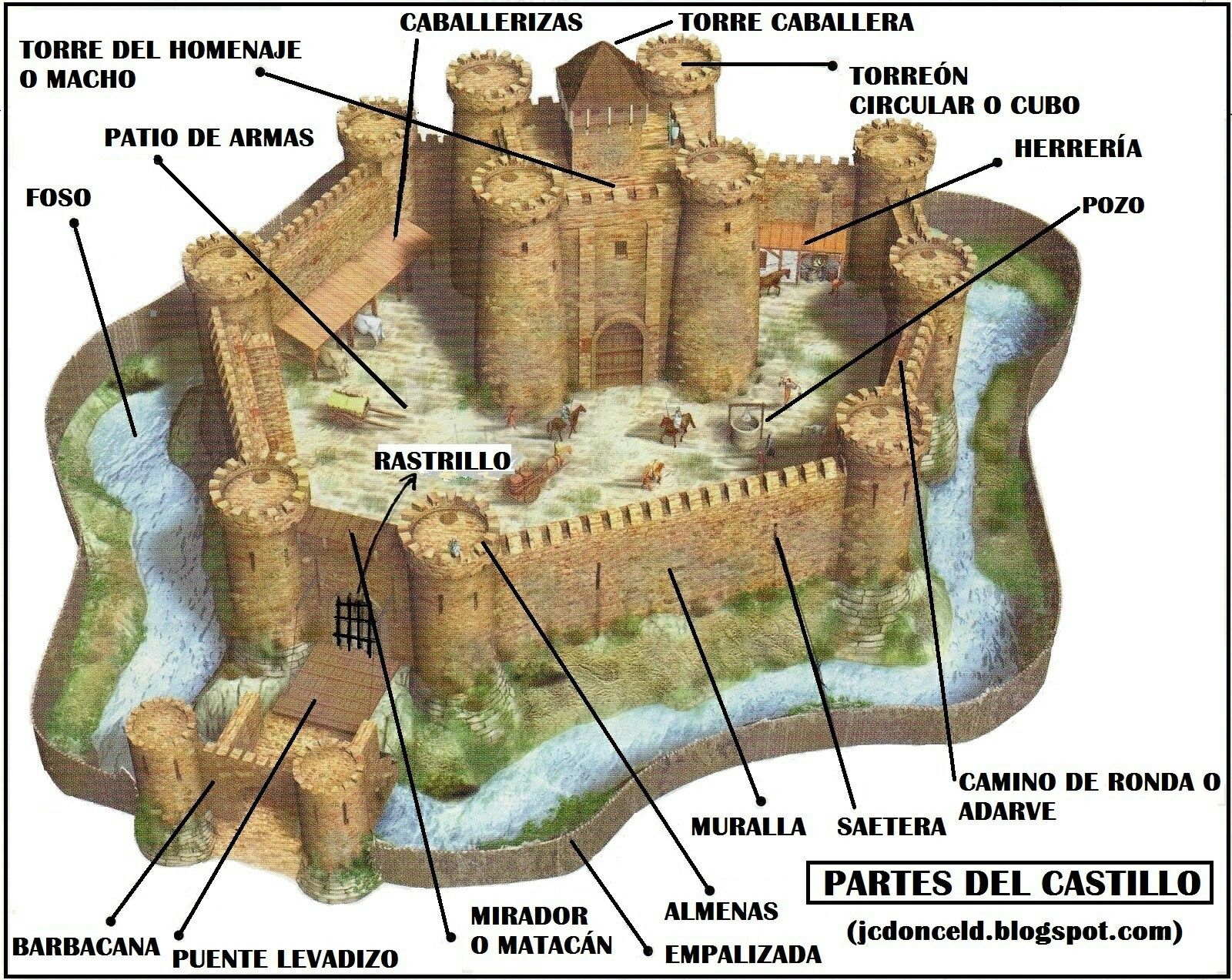

особенности сборки и разборки механизма ⋆ Прорабофф.

рф

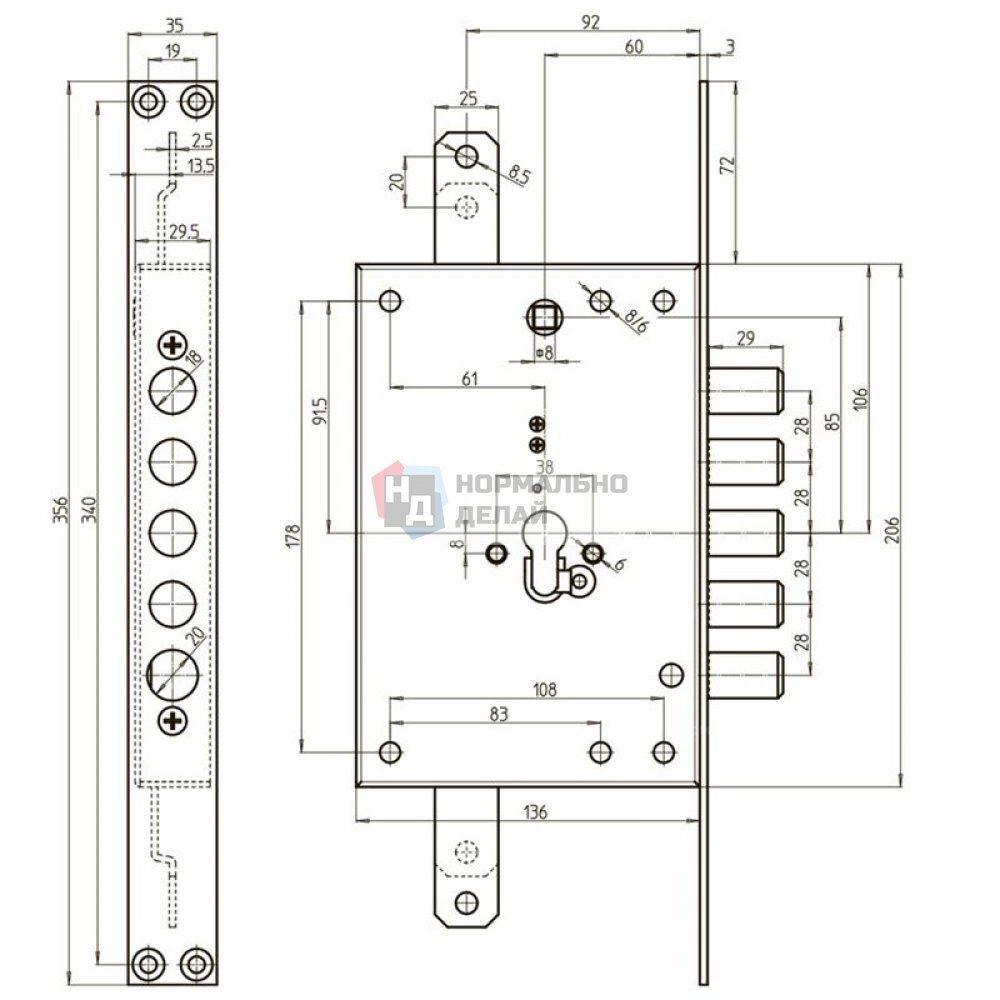

рфСложностью конструкции дверного замка определяется надежность запирающего дверь приспособления, но ложность этого утверждения показывается некоторыми ситуациями.

Ниже рассматриваются особенности самостоятельной сборки дверных замков, показывающие простоту рабочего процесса.

Подготовка к сборке дверного замка

Единственное неизменное правило требует поиска подробной схемы замка, детали которого подлежат замене. Устранение неисправностей запорных устройств требует выполнения корректной сборки и разборки элементов конструкции. Перед установкой изделие разбирается с целью поиска бракованных деталей секрета, удаления проникших в него посторонних предметов. Ремонт сопровождается обязательным демонтажом. Владельцы дверных конструкций часто совершают ошибку разборки замка, приводящую к невозможности сборки деталей устройства в единую конструкцию.

Если запирающее створку устройство разбиралось, находясь непосредственно на дверном полотне, образуется другая ошибка. Неисправность замка, проявляющаяся после незаметного выпадения важных мелких деталей из корпуса секрета, предотвращается неторопливым вскрытием корпуса. Сначала во всемирной сети отыскивается схема механизма купленного устройства. После изучения схемы непрофессиональный мастер узнает подробную информацию о размещении и функционале каждой детали, обнаруживаемой в корпусе разбираемого устройства, способе крепления и взаимодействии элементов между собой.

Неисправность замка, проявляющаяся после незаметного выпадения важных мелких деталей из корпуса секрета, предотвращается неторопливым вскрытием корпуса. Сначала во всемирной сети отыскивается схема механизма купленного устройства. После изучения схемы непрофессиональный мастер узнает подробную информацию о размещении и функционале каждой детали, обнаруживаемой в корпусе разбираемого устройства, способе крепления и взаимодействии элементов между собой.

Кроме схемы запирающего устройства, требуется наличие:

- Инструментов и смазок, облегчающих сборку и разборку конструкции ремонтируемого дверного замка;

- Отверток, выбираемых согласно спецификации используемых крепежных деталей;

- Оригинального ключа, поворотом проверяющего работоспособность замочного секрета;

- Пинцета, шила и лупы, позволяющих работать с мелкими элементами запирающего устройства;

- Рекомендуемой изготовителем замка смазки, предотвращающей повреждения трущихся деталей.

Цели сборки и разборки вынуждают покупать комплектующие, предназначенные для устранения неисправностей замка, кисточки или пылесос для удаления загрязнения, остальные средства обслуживания механизма.

Общий порядок разборки и сборки замка цилиндрового типа

Если оставить в покое секретный механизм цилиндрового запирающего устройства, разборка дверного замка значительно упростится. Множество причин становятся инициаторами частых поломок личинок, но заменить поврежденный секрет достаточно просто. Конструкция цилиндровых замков содержит три важнейшие детали, представленные корпусом, ригелями и личинкой. Несмотря на свою мощность, корпус и замочные ригели останутся бесполезными деталями без управляющей ригелями личинки. Замена этого элемента сопровождается открыванием двери, тщательного изучения торца створки в месте размещения отверстий для ригелей.

Возможно, там обнаружится удерживающая цилиндр в корпусе маленькая деталь. Перед выкручиванием личиночного крепежа замок ставится в открытое положение. После выкручивания крепежа вставленный в скважину замка ключ поворачивается в сторону. Затем повернутый ключ и личинка вытаскиваются из корпуса запирающего механизма. Если личинку вытащить сразу не получилось, ее необходимо немного покачать.

После выкручивания крепежа вставленный в скважину замка ключ поворачивается в сторону. Затем повернутый ключ и личинка вытаскиваются из корпуса запирающего механизма. Если личинку вытащить сразу не получилось, ее необходимо немного покачать.

Установка новой личинки сопровождается повторением рассмотренных действий в обратном порядке. Сложности начинаются при разборке личинки для перекодирования, изготовления совместимого ключа и остальных целей. Демонтаж личинки осуществляется специальными инструментами. Специалисты советуют людям сначала вытащить цилиндр из замочного корпуса, извлечь стопорное кольцо. Следующие действия осуществляются поворотом засунутого в замочную скважину ключа на 180 градусов, фиксацией спицами нижних пинов, изъятием верхних пинов и ремонтными работами.

Самостоятельная сборка и демонтаж сувальдного замка

Размер секрета такого замка больше подобной характеристики личинки запирающего механизма цилиндрового типа. Упрощение доступа к деталям секрета разрешает проводить сборочные и разборочные работы без особых инструментов.

Пружины отводятся в сторону. Пластины, нанизанные на особые крепежи, контактирующие с хвостовиковой стойкой, извлекаются из корпуса. После манипулирования пластинами, осуществленного согласно поставленным задачам, секретный механизм собирается обратно. Каждая отдельная пластина вставляется в крепежные детали и подпружинивается. После монтажа всех элементов закрывается и привинчивается крышка замочного корпуса.

Особенности сборки замков

- Собранный самостоятельно замок проверяется на работоспособность вставкой и поворотом ключей;

- Размещение деталей в замочном корпусе проверяется по схеме;

- Крепежные элементы нельзя перетягивать для сохранения функционирования секретного механизма;

- Сувальды плотно крепятся в замке.

Их выпадение показывает ошибку, совершенную в процессе работ;

Их выпадение показывает ошибку, совершенную в процессе работ; - Найденные поврежденные элементы замка заменяются новыми деталями, если поиск замены оказался неудачным, покупается новый запорный механизм. Запрещается установка на дверную створку сломанного устройства;

- Схема к конкретному замку поможет правильно собрать запорное приспособление. Хранящаяся там информация подробно расскажет обо всех элементах, присутствующих в конструкции;

- Не все случаи повреждения дверного замка разрешают самостоятельный ремонт механизма. Серьезные поломки требуют использования услуг профессиональных мастеров.

Подключения электронного замка – схема установки электрозамка на дверь

Электрозамки совмещают в себе обычный замок и современное электронное устройство. Они могут работать от сети или батареек, открыть их можно, используя пластиковую карточку, кнопку, пульт дистанционного управления или ключ. Электрозамок устанавливается на пластиковые, стеклянные и металлические двери. Электрозамки могут быть врезными и накладными.

Электрозамки могут быть врезными и накладными.

Виды электрозамков:

- Электрозащелка. Устанавливается на калитку. Когда электричество подается, калитка открывается. Когда подача тока останавливается, защелка фиксируется, и калитка закрывается.

- Электромоторный. В таком замке находится электродвигатель с редуктором. Такой замок отлично подойдет для тяжелых распашных ворот.

- Электромагнитный. Замок без сложного механизма с силой удержания – 600-700 кг. Но у него нет запасной механической замочной скважины, также ему нужна постоянная подача тока.

- Электромеханический. В комплекте идет механический ключ, которым можно будет открыть калитку, если отключат электричество. Недостаток данного вида в необходимости протягивать провод-переходник через всю створку, что выглядит не эстетично.

Плюсы и минусы электрозамков

Преимущества:

Несмотря на все преимущество, механические модели замков вряд ли исчезнут, так как у электрозамков есть ряд недостатков:

- Необходима постоянная подача тока

- С помощью специального оборудования можно открыть замок, не вскрывая дверь

- Высокая стоимость

Как подключить электрозамок на дверь

- На самой двери необходимо отметить, где будет замок

- Вырезать часть двери, сделать отверстия для крепления дрелью

- Установить замок

- На косяке отметить, где будет находится ответная планка

- Вырезать и вынуть часть косяка, которая отмечена под планку

- Установить планку

- Монтировать дополнительное оборудование

Контролер нужно расположить на стене около дверного проема, а блок питания около розетки. После этого нужно протянуть соединительный провод и расположить его в коробе. После этого нужно подключить все механизмы.

После этого нужно протянуть соединительный провод и расположить его в коробе. После этого нужно подключить все механизмы.

Как установить электрозамок на калитку

- Сделать каркас из профильных труб

- Сделать разметки под замок

- Установить электрозамок

- Точно так же установить ответную платку

- Прикрепить защитных кожух сверху замка

- Подключить к элеткросети

Дополнительное оборудование:

- Контроллер. Производит управление замком, находится в специальном блоке

- Источник бесперебойного питания, для работы устройства при отключении электричества

- Считыватель кодовой информации

- Устройство, чтобы открыть дверь с внутренней стороны

Схема подключения электронного замка к домофону

При подключении электрозамка к домофону нужно ориентироваться на цвета и номера контактов клемм. Кроме этого, нужно предусмотреть отдельный блок питания для замка. Лучше провести монтаж питания и подключение домофона к замку перед установкой, чтобы проверить, работает ли система.

Кроме этого, нужно предусмотреть отдельный блок питания для замка. Лучше провести монтаж питания и подключение домофона к замку перед установкой, чтобы проверить, работает ли система.

Как правильно выбрать электронный замок

Когда будете выбирать электрозамок, обратите внимание на то, где расположен корпус, так как он может быть для правой или левой створки. Также учесть:

- Уровень надежности

- Совместимость замка и входной конструкции

- Подключение электрозамка с домофоном и без него

- Наличие необходимых функций

- Есть ли аккумулятор в комплекте

- Можно ли открыть механическим способом

- Тип ключа

- Механизм запирания

Вам нужен электрозамок? Обращайтесь к нам в компанию «ЗамкиВсем», у нас Вы точно найдете необходимую модель.

Схема замка зажигания ВАЗ-2107

Для управления электросистемой автомобиля ВАЗ 2107 используется замок зажигания. От его состояния зависит качество работы всей бортовой системы. Если схема замка зажигания ВАЗ-2107 даст сбой, то это окажет негативное влияние на многие электроприборы, подключенные к сети.

От его состояния зависит качество работы всей бортовой системы. Если схема замка зажигания ВАЗ-2107 даст сбой, то это окажет негативное влияние на многие электроприборы, подключенные к сети.

Устройство замка

Встроенный модуль представляет собой цилиндрическую конструкцию, в которой предусмотрен боковой выступ для встроенного рулевого фиксатора. При переходе в замкнутый режим фиксирующего штифта подобная опция становится частью противоугонной системы. Фиксатор блокирует поворот рулевого колеса.

Два торца цилиндрического изделия являются функциональными, поэтому с одной стороны подведена в замок зажигания ВАЗ-2107 схема подключения проводов, а со второй стороны предусмотрена личинка для ключа. Дополнительной защитой является уникальность «секрета», что требует использования оригинальной пары ключ/замок для предотвращения несанкционированного доступа к электросистеме автомобиля.

Инженеры составили ЗЗ из двух главных элементов, одним из которых является механизм переключения, а вторым – контактная плата.

Неисправности критического характера могут проявляться в обеих частях. При этом большинство из них считается неремонтопригодными. В качестве восстановительных работ в основном используются замены поврежденных элементов. Также практикуется полная замена узла в сборе.

Потенциальные проблемы

Возможные неприятности часто связаны с механической частью. Проявляются они в следующих факторах:

- ключ туго заходит в «секрет»;

- удается не с первого раза сделать проворот;

- проблематично изымать ключ из личинки и пр.

Если игнорировать подобные сигналы, то это может закончиться поломкой. В результате придется потратиться на восстановление механизма или его замену.

В некоторых случаях может помочь применение специальных химических препаратов. Одним из них является жидкость WD-40. Заменить ее сможет тормозная жидкость, также помогающая отсрочить на некоторое время ремонт.

Кроме поломки механики, у автомобилистов возникают неприятности с электрической частью. Они проявляются в подгорании контактов либо в разрыве цепи. Считается, что наиболее уязвимой распиновка замка зажигания ВАЗ-2107 является на клеммах подключения стартера. В подобной ситуации не происходит сработки ни при первой попытке поворота, ни при последующих попытках.

Они проявляются в подгорании контактов либо в разрыве цепи. Считается, что наиболее уязвимой распиновка замка зажигания ВАЗ-2107 является на клеммах подключения стартера. В подобной ситуации не происходит сработки ни при первой попытке поворота, ни при последующих попытках.

Протестировать работоспособность контактов каждый автомобилист сумеет самостоятельно, замеряя напряжение на контактах мультиметром или вольтметром.

При выявлении неисправностей контактной группы не всегда требуется полная замена замка. Достаточно заменить электрическую часть замка даже без полного демонтажа цилиндра.

Заводская распиновка

По сложившейся традиции водители вынуждены вставлять ключ в «секрет», расположенный с левой стороны. Подобные конструкционные особенности у некоторых автомобилистов, пересевших с иномарок на отечественную «классику», могут вызывать некоторые неудобства.

Применяемая в автомобиле схема замка зажигания ВАЗ 2107, инжектор под капотом или карбюратор, будет аналогичной. Фиксация узла осуществляется двумя болтами к рулевой колонке. Под пластиковым кожухом скрывается механизм устройства.

Фиксация узла осуществляется двумя болтами к рулевой колонке. Под пластиковым кожухом скрывается механизм устройства.

Каждый угол поворота предполагает активацию определенных электрических потребителей, подключенных к бортовой сети. Перед тем как подключить замок зажигания на ВАЗ-2107, необходимо ознакомиться с метками, поочередно располагающимися вокруг личинки:

- стартовое положение определяет включение большинства систем и электропотребителей, к которым чаще всего относятся «стопы», расположенные в задних фонарях, лампа освещения салона, контакты прикуривателя, иногда и магнитолу переводят по этот режим;

- «I» – вторая позиция; продолжая переходить к меткам, зависимым от АКБ, демонстрирует включение стеклоомывателей, отопителей, измерительных приборов и контрольных индикаторов, головной оптики и пр.;

- «II» – запуск силовой установки через стартер имеет особенности, так как если ключ не удерживать насильно в такой позиции, то он самостоятельно отпружинит в предыдущее положение, что позволяет минимизировать всякую нагрузку на электродвигатель;

- «III» – стояночная позиция, используемая автомобилистами, когда требуется заблокировать колонку фиксаторами, поэтому при ее активации, водитель изымает ключ из «секрета».

Цветовая градация

Чтобы правильно подключать контакты с тыльной стороны, необходимо знать цвета проводов. К каждой из фишек подходит кабель с изоляцией персонального оттенка. Ориентироваться рекомендуем на схему:

- вывод 50 – контактирует с красным проводом, соединенным со стартером;

- вывод 30 – розовый контакт;

- вывод 30/1 – коричневый кабель;

- вывод 15 – синий с темной полосой контактирует с обогревателем, зажиганием и пр.;

- вывод INT – черный кабель, отвечающий за пуск головной оптики и работу габаритов.

После того как вся проводка будет подключена, можем подключать обратно клеммы АКБ и проверяем работоспособность. Поочередно запускаем зажигание в каждой из позиций, тестируя работоспособность приборов.

Заключение

Перед проведением любых электрических работ необходимо внимательно ознакомиться с электрической схемой. Также важно обеспечить надежное соединение с контактами.

Интересное по теме:

загрузка…

Вконтакте

Одноклассники

Google+

Три схемы простейших кодовых замка.

РадиоКот >Схемы >Цифровые устройства >Бытовая техника >Три схемы простейших кодовых замка.

Представлю вашему бесценному вниманию несколько простых схемок для охраны вашего спокойствия. В настоящее время радиолюбительский рынок прочно наводнили устройства, которые используются в системах оповещения и сигнализации. Эти устройства, от самых простых до сложных, собраны, как правило, по стандартным классическим схемам. Все рассматриваемые устройства доступны для повторения начинающими радиолюбителями — конструкторами, не обладающими глубокими теоретическими знаниями в электронике, и могут быть использованы для охраны таких объектов, как квартиры, офисы, дачи и т. п. от несанкционированного доступа.

п. от несанкционированного доступа.

Кодовый замок вообще очень удобная и практичная вещь. Тебе не нужно постоянно таскать кучу металлических ключей в кармане чтобы открыть тот или иной сарай, для этого достаточно просто вспомнить код записанный к тебе в мозг или в книжку твоего мобильного телефона, вообще кодовые замки по своим характеристикам можно разделить на несколько групп, но самые популярными остаются только две — механические и электронные. Каким из этих чудес техники воспользоваться решать вам, мы же рассмотрим лишь некоторые конструкции с электронной начинкой. Большинство электронных кодовых замков выполнено на микросхемах хорошо известных вам триггеров К561ТМ2, КТ3 или на специализированных как раз для этого дела микросхем, особенно изощренные конструкции появляются в наше время на микроконтроллерах и сенсорах.

Итак, первый наш охранник спокойствия — Кодовый замок на микросхеме 4017.

Да друзья микросхема так и называется 4017, существует множество фирм выпускающих эту продукцию исходя из этого буквы перед цифрами могут немного видоизменяться, например моя микросхема родом из Китая, однако потомки Конфуция смело и бесцеремонно белым по черному корпусу влепили логотип PHILIPS и, следовательно, маркировка следующая: HEF4017BP. Но ближе к телу.

Но ближе к телу.

Предлагаемая схема поможет вам собрать простой кодовый замок с высокой шифростойкостью. Чтобы подобрать забытый вами по пьяни или по другим причинам код, придется перебрать 10000 вариантов. При этом код замка состоит из 4-х цифр нажатых в определенной последовательности. Итак, сама схема:

На мой взгляд, ничего сложного, спаял, повесил. Принцип работы этого девайса не отличается от принципа работы других электронных кодовых замков на микросхемах. Кто долгое время копается в стране электроники уже в этом шарит, но для новичков поясню.

Кнопками S6-S9 на схеме обозначены «правильные» кодовые цифры, кнопками S1-S5 — цифры, которые в коде не нужны вовсе.

Первоначально на выводе 3 мc присутствует напряжение (логическая «1»). Когда нажимается кнопка «S6», логическая «1» поступает на вход счетчика 14, и логическая «1» появляется на выводе 2. Таким же образом, после нажатия кнопки «S7» логическая «1» появляется на выходе 4, а после нажатия кнопки «S8» — на выходе 7. После нажатия последней верной цифры — «S9» — логическая «1» появляется на выходе 10, транзистор VT2 открывается, реле срабатывает и своими контактами подключает нагрузку. Срабатывание реле индицируется светодиодом.

После нажатия последней верной цифры — «S9» — логическая «1» появляется на выходе 10, транзистор VT2 открывается, реле срабатывает и своими контактами подключает нагрузку. Срабатывание реле индицируется светодиодом.

В случае нажатия любой из «неверных» цифр (S1-S5) логическая «1» поступит на вывод 15 («Reset»- сброс в исходное состояние), и подбор кода придется начинать сначала. Вот такая вредная пакость.

Следующий замок на микросхеме К561ИЕ9 и полевом транзисторе КП501А.

Принципиальных отличий в сложности от предыдущей схемы немного, в общем смотри сам:

Вообще сама микросхема представляет собой четырехзначный счетчик Джонсона. Принцип работы данной схемы, подобен схеме расписанной выше, хотя кнопок на ней и больше.

Далее.

Замок на микросхеме К561ТМ2.

Точнее на двух микросхемах.

Работает электрическая схема следующим образом. В начальный момент, при подаче питания, цепь из конденсатора С1 и резистора R1 формирует импульс обнуления триггеров (на выходах 1 и 13 микросхем будет лог «0»). При нажатии на кнопку первой цифры кода (на схеме — SВ4), в момент ее отпускания триггер D1.1 переключится, т. е. на выходе D1/1 появится лог. «1», так как на входе D1/5 есть пог. «1».

При нажатии очередной кнопки, если на входе 0 соответствующего триггера имеется лог. «1», т. е. предыдущий сработал, то пог. «1» появится и на его выходе.

Последним срабатывает триггер D2.2 , а чтобы схема не осталась в таком состоянии надолго, используется транзистор VT1. Он обеспечивает задержку обнуления триггеров. Задержка выполнена за счет цепи заряда конденсатора С2 через резистор R6. По этой причине на выходе D2/13 сигнал лог. «1» будет присутствовать не более 1 секунды. Этого времени вполне достаточно для срабатывания реле К1 или электромагнита. Время, при желании, легко можно сделать значительно больше, применив конденсатор С2 большей емкости.

При нажатии на кнопку первой цифры кода (на схеме — SВ4), в момент ее отпускания триггер D1.1 переключится, т. е. на выходе D1/1 появится лог. «1», так как на входе D1/5 есть пог. «1».

При нажатии очередной кнопки, если на входе 0 соответствующего триггера имеется лог. «1», т. е. предыдущий сработал, то пог. «1» появится и на его выходе.

Последним срабатывает триггер D2.2 , а чтобы схема не осталась в таком состоянии надолго, используется транзистор VT1. Он обеспечивает задержку обнуления триггеров. Задержка выполнена за счет цепи заряда конденсатора С2 через резистор R6. По этой причине на выходе D2/13 сигнал лог. «1» будет присутствовать не более 1 секунды. Этого времени вполне достаточно для срабатывания реле К1 или электромагнита. Время, при желании, легко можно сделать значительно больше, применив конденсатор С2 большей емкости.

В процессе набора кода нажатие любой ошибочной цифры обнуляет все триггеры.

Ну вот в принципе и все.

Примечание дорогой редакции.

Для повышения устойчивости к взлому количество «ненужных» кнопок можно увеличить. До любого количества — все зависит от степени запущенности вашей паранойи. Однако не забывайте так же, что со временем «нужные» кнопки начинают истираться и отличаться от всех остальных. Так что не забывайте время от времени менять кнопки местами, дабы обеспечить равномерный износ. Ну и пейте лекарство от склероза.

Вопросы, как обычно, складываем тут.

Как вам эта статья? | Заработало ли это устройство у вас? |

Эти статьи вам тоже могут пригодиться:

устройство, схема, установка. Как правильно выбрать и установить накладной дверной замок?

От качества замка во многом зависит степень защиты любого помещения, будь то коммерческий офис или ТРЦ либо жилая квартира и частный коттедж. Весь ассортимент таких механизмов, представленных на современном рынке можно определить в 2 основные группы по принципу монтажа — это врезные и накладные дверные замки, цена которых разнится в достаточно большом диапазоне.

Весь ассортимент таких механизмов, представленных на современном рынке можно определить в 2 основные группы по принципу монтажа — это врезные и накладные дверные замки, цена которых разнится в достаточно большом диапазоне.

Оба варианта одинаково востребованы. Поэтому, перед тем, как отдать предпочтение той или иной конструкции, обязательно ознакомьтесь со всеми преимуществами и недостатками каждого решения, функциональными возможностями, а также схемой установки накладного и врезного замка. Обо всех тонкостях покупки и монтажа замков первого типа, вы узнаете из этой статьи.

В чем отличие накладной конструкции?

Накладной дверной замок — это наиболее простая конструкция. В процессе его монтажа не требуется вырезать часть дверного полотна, что является одним из неоспоримых достоинств такого решения. Его устанавливают непосредственно поверх створки — основной модуль на полотно, ответная часть — на коробке.

Важно! Открыть его можно снаружи ключом, а изнутри — специальным механизмом.

Дополнительно в комплектации могут идти разнообразные задвижки и клиновые защелки, которые блокируют доступ в помещение, чем повышается уровень безопасности.

Устройство накладного замка

Стандартная комплектация такого замка состоит из:

- корпуса;

- лицевой планки;

- ответной части;

- приводного рычажка;

- секретного механизма запирания;

- уникального комплекта ключей для данного замка.

Важно! Чтобы купить действительно качественный накладной замок, лучше отдать предпочтение проверенным брендам. В этом случае вы сможете быть уверены, что устройство будет работать надежно, без сбоев, а комплектующие детали выполнены из качественных, прочных материалов.

Видео о действии накладного замка

Более подробно понять, как действует накладной замок и принцип его устройства вы легко сможете после того, как просмотрите нижепредложенный видео-обзор.

Как выбрать правильный накладной замок?

Перед тем, как выбрать подходящий механизм для своего помещения, просмотрите возможные варианты моделей накладного замка на фото. Их вы легко найдете в каталогах специализированных магазинов или в интернет-сети.

При покупке дверного замка учитывайте следующие критерии:

- Уровень секретности запирающего механизма. Чаще всего такие замки комплектуются сувальдным или цилиндровым секретом. Цилиндрические более выгодны в том отношении, что при возникновении сбоев во время эксплуатации либо утере ключа, существует возможность лишь заменить часть деталей, составляющих его внутреннюю начинку. Это поможет сократить и время, и расходы на монтаж нового замка.

- Конструкция самой двери. Рекомендованное применение накладных элементов не имеет каких-либо особых ограничений.

Главное требование здесь — предварительная определенность, в какую сторону будет открываться сама дверь. Модели различаются на левосторонние и правосторонние, о чем свидетельствует соответствующая маркировка на корпусе и запись в паспорте к механизму.

Главное требование здесь — предварительная определенность, в какую сторону будет открываться сама дверь. Модели различаются на левосторонние и правосторонние, о чем свидетельствует соответствующая маркировка на корпусе и запись в паспорте к механизму. - Тип запирающего элемента. По этому принципу различают ригельные системы, которые могут быть выполнены в количестве 1-5 задвижек, и безригельные, в которых эта деталь представляет собой единый монолитный «язычок».

- Принцип действия накладного замка. По этому критерию на сегодняшний день различаются электромеханические, электронные и механические конструкции. Наиболее простые — последнего типа, которые открываются лишь посредством обычного ключа. Для функционирования электронных потребуется специальный ключ, который даст электроимпульс. Последние гарантируют более высокую степень надежности, но, в то же время, ремонтировать такой замок несколько сложнее.

- Наличие дополнительного оснащения. Здесь имеется в виду оснащение встроенной защелкой фиксированного или пружинного типа.

Такая деталь позволяет запирать дверь изнутри, после чего, открыть ее снаружи ключом не представляется возможным.

Такая деталь позволяет запирать дверь изнутри, после чего, открыть ее снаружи ключом не представляется возможным.Важно! Чтобы купить действительно правильный механизм накладного замка, ориентируйтесь на комплекс требований. Выбирайте таким образом, чтобы модель подходила вам по всем параметрам. И не забудьте про размер и дизайн, ведь никому не хочется портить внешний вид красивой двери далеко неприглядным замком.

Установка накладного замка

Схема установки накладного замка намного проще, чем монтаж врезного. Принцип действий в этом случае аналогичный, но при этом не требуется лишних манипуляций, направленных на точную вырезку части двери для встраивания механизма.

Инструменты для установки

Перед тем, как приступить к выполнению работы, обязательно подготовьте все необходимые инструменты, чтобы процесс не затормозился из-за вашей забывчивости. В данном случае вам понадобятся:

В данном случае вам понадобятся:

- сверла разного сечения;

- электродрель;

- молоток;

- карандаш;

- угольник и рулетка;

- долото;

- стамеска.

Монтаж накладного замка

Чтобы максимально быстро и правильно установить накладной замок, изначально внимательно изучите схему, предложенную производителем выбранной вами модели.

Затем придерживайтесь нижеизложенной пошаговой инструкции с основными рекомендациями:

- Сделайте карандашом разметку установки основного корпуса.

Важно! При определении оптимальной высоты придерживайтесь рекомендаций профессионалов. Наиболее удобным считается расположение на уровне в 110-150 см от пола. Ориентируйтесь на свой личный рост, если монтируете в своей квартире или на средний рост предполагаемых посетителей.

- Просверлите сверлами подходящего сечения отверстия для установки корпуса.

- Доработайте их долотом или стамеской, чтобы отверстия идеально были подогнаны под крепежи и исключали их подвижность.

- Приложите корпус и зафиксируйте его.

Важно! Учтите, что принцип крепления определяется типом материала, из которого изготовлена сама дверь. Для деревянных или древесно-стружечных полотен используйте обычные шурупы. А чтобы выполнить качественную фиксацию накладного замка, на металлических дверях придется вмонтировать специальные штифты из сходного металла. Такие детали лучше купить сразу в месте приобретения самого замка, чтобы они идеально совпадали по размерам с выбранной вами моделью замка.

- Проверьте ход задвижки несколько раз — насколько плавно это происходит, не возникает ли ступоров или необходимости применения дополнительных усилия для открывания-закрывания.

Важно! Ни в коем случае не пропускайте этот шаг. Продолжайте установку накладного замка только после того, как убедились, что он полностью исправен.

Иначе вы рискуете остаться за закрытой дверью без возможности выхода из помещения после завершения всего процесса, а значит, все усилия будут потрачены зря.

Иначе вы рискуете остаться за закрытой дверью без возможности выхода из помещения после завершения всего процесса, а значит, все усилия будут потрачены зря. - Прикройте дверь и немного выдвиньте запорных элемент наружу.

- Сделайте максимально точную разметку места установки ответной части таким образом, чтобы отверстия совпадали четко с «язычком» замка.

- Просверлите нужное количество отверстий.

- Зафиксируйте на панели.+

- Проверьте качество работы накладного замка.

Заключение

Как вы уже убедились, принцип монтажа накладного замка довольно прост. Если четко придерживаться изложенных правил, выполнить его вы сможете без особых усилий, затратив совсем немного времени. Будьте внимательны и аккуратны при покупке и установке дверного замка, и он исправно прослужит вам не один десяток лет!

Схема электронного кодового замка

В этой статье разговор пойдет о том, как собрать несложный электронный кодовый замок. Сфера применения кодового замка довольно широка, это могут быть и ворота гаража и дверь в складское помещение или дом. Простота устройства позволяет собрать кодовый замок, схема которого будет приведена ниже даже начинающим радиолюбителям. Детали применяются довольно-таки распространенные и недорогие. Времени на сборку замка понадобится немного.

Сфера применения кодового замка довольно широка, это могут быть и ворота гаража и дверь в складское помещение или дом. Простота устройства позволяет собрать кодовый замок, схема которого будет приведена ниже даже начинающим радиолюбителям. Детали применяются довольно-таки распространенные и недорогие. Времени на сборку замка понадобится немного.

Каждый из нас хранит какие-нибудь тайны от окружающих. А о том, чтобы надежно спрятать ценную вещь от посторонних и говорить не приходиться. Помню в мальчишеском возрасте, наверное, как и любой другой мальчуган, бредил кладами и сокровищами. Брал различные безделушки, прятал их или закапывал, потом нарисовав карту, торжественно вручал ее друзьям и они отправлялись на поиски. Искать, конечно же, всегда интересней.

Но те времена прошли, а необходимость надежно запирать двери осталась. Например, для гаражных ворот я изготовил по простой схеме электронный кодовый замок. Питание устройства осуществляется от аккумуляторной батареи напряжением 12 В, подключенной к зарядному устройству, что обеспечивает постоянную работу кодового замка. Теперь чтобы открыть гараж, набираю нужную кодовую комбинацию и… бац – срабатывает электронный привод и замок открыт.

Теперь чтобы открыть гараж, набираю нужную кодовую комбинацию и… бац – срабатывает электронный привод и замок открыт.

Ну что же, давайте взглянем на схему кодового замка, как видите, она не представляет особой сложности, справится даже начинающий радиолюбитель.

Кодовый замок схема, а точнее описание работы. При подаче напряжения питания через резистор R1 заряжается конденсатор C1, благодаря этому на входы R элементов DD1 и DD2 краткосрочно поступает сигнал высокого уровня и устанавливает их в исходное нулевое состояние. При воздействии на кнопку SB1 кодового замка на C вход триггера DD1.1 приходит единичный сигнал, а так как вход D триггера подключен к положительному полюсу питания, то он (триггер) переходит в состояние высокого уровня. Если теперь нажать на кнопку SB2, то триггер DD1.2 также примет состояние высокого уровня в силу того, что его D вход подключен к выходу 1 триггера DD1.1, а он как сказано выше находится в единичном состоянии.

Далее по той же схеме, если теперь нажать подряд кнопки SB3, SB4, то триггер DD2.2 переключится в состояние высокого уровня и передаст его через выход 13 на базу транзистора VT1, пройдя резистор R6. Транзистор VT1 откроется и сам откроет транзистор VT2, который в свою очередь подаст ток на реле K1. Реле сработает и включит электронный исполнительный механизм кодового замка.

Чтобы отключить механизм и привести кодовый замок в исходное состояние потребуется кратковременное воздействие на одну кнопку из группы SB5 – SB9. Произойдет следующее, на R входы всех триггеров, смотрите схему, поступит напряжение, оно высокого уровня, и триггеры переключаться в нулевое состояние. Естественно транзисторы вследствие этого закроются, реле обесточится и отключит исполнительный механизм.

Обратите внимание, если во время набора кодовой комбинации случайно или намеренно нажать на любую из кнопок SB5 – SB9, то триггеры обнулятся, и замок не откроется. При не последовательном наборе SB1 – SB4, порядок срабатывания триггеров нарушится, и электронный кодовый замок также не сработает.

Детали в схеме кодового замка применяются указанные на рисунке, возможны следующие замены в электронной части. Микросхемы DD1 и DD2 допустимо использовать аналогичные из серии К176, но при этом напряжение питания должно быть не более 9 В. В качестве транзистора VT1 подойдет любой КТ315 независимо от его буквенного индекса. VT2 полностью зависит от реле K1, его коллекторный ток должен обеспечивать срабатывание реле. Тип реле зависит от тока срабатывания исполнительного механизма электронного замка. Клавиатуру с кнопками от старого электронного калькулятора можно приспособить на роль наборника кодовой комбинации. Диод VD1 можно заменить любым маломощным из серии КД521 или импортным аналогом.

Схема кодового замка как вы смогли убедиться, действительно проста и не должна вызвать вопросов при сборке. При годных деталях и правильном монтаже электронный замок, как правило, начинает работать сразу. Печатная плата будет Вашим домашним заданием, можно обойтись макетной платой.

Если поиграться с цепочкой R1, C1 можно увеличить секретность кодового замка, а именно увеличить номиналы емкости и сопротивления конденсатора C1 и резистора R1 соответственно. Это даст возможность поднять время для приема правильной комбинации кода после нажатия «не нужной» кнопки из группы SB5 – SB9.

Схема блокировки

Схема блокировкиСхема блокировки

D3 блокирует группы на основе процессов. Порт, выполняющий программу, заблокирован от доступа к элементам, заблокированным предыдущим уровнем.

Группа Обновление блокировки | Когда блокировка обновления помещается в группу, никакие другие процессы не разрешены в группу для чтения или письма. |

Товар Замок | Когда элемент

блокировка помещается на элемент в файле, другие элементы в этой группе

разрешен доступ и обновление.Ставится групповой замок

в группе, чтобы предотвратить смещение, элемент блокируется, а группа

отпускается, оставляя блокировку элемента на месте. |

Пример(ы)

Следующая программа показывает, как FlashBASIC заблокирован оговорку можно использовать. Он показывает, как отображать имя файла, номер порта, и пользователь, у которого файл заблокирован:

подсказка «»;item=»» открыть ’’,’имя файла’ на f.имя файла иначе стоп открыть »,’пользователи’ для f.users иначе остановить элемент чтения из f.filename, ID заблокирован выполнить «кто «: порт захвата var user.id = поле(вар,» «,2) имя чтения из f.users,user.id,1 иначе остановка print «Имя файла файл заблокирован портом «:port:» «:name цикл до порта = 0 до сон 5 читаем товар из ф.имя файла, идентификатор заблокирован, иначе null порт=система(0) повторить конец иначе стоп 202, ID выпуск конец |

См. также

также

макрос clear-basic-locks, команда clear-locks, list-locks Команда, номер порта, система() Функция, ulk, анлок-файл Команда, команда разблокировки группы, команда разблокировки элемента, что Команда

Cycle Security (Манчестерский университет)

Схема регистрации цикла

Университет предлагает бесплатную услугу открытой маркировки велосипедов для всех студентов и сотрудников.

Наклейка с уникальным серийным номером для защиты от несанкционированного доступа наносится на раму велосипеда в хорошо заметном месте. Информация о владельце/велосипеде записывается и вносится в базу данных университета, чтобы наши сотрудники службы безопасности могли проверять велосипеды.

Соответствующая информация также вносится в базу данных Bike Register. Полиция проверяет это, когда вступает во владение украденным/возвращенным имуществом.

Регистрация велосипедов на этой неделе состоится в среду и пятницу, 08.08.с 00 до 11.00, и будет проходить в офисе службы безопасности университета на Бут-Стрит-Уэст. Назначение не требуется.

Назначение не требуется.

В связи с последними рекомендациями Covid, не могли бы вы убедиться, что вы носите покрытие для лица, когда посещаете регистрационное мероприятие. Пожалуйста, не приходите, если вы плохо себя чувствуете.

Для получения более подробной информации пишите по адресу ian.halliwell@manchester.ac.uk

Вы также можете зарегистрировать другое личное имущество, имеющее серийный номер, например, мобильный телефон, ноутбук и т. д.бесплатно в базе данных Immobilize.

Схема субсидирования блокировки

Любой студент или сотрудник Манчестерского университета может воспользоваться этим замечательным предложением.

Университет реализует инициативу по обеспечению безопасности велосипедных замков, чтобы уменьшить количество украденных велосипедов в кампусе. Замок «D» золотого стандарта будет предлагаться студентам и сотрудникам университета за 15 фунтов стерлингов.

Все, что вам нужно сделать, чтобы претендовать на замок со скидкой, — это зарегистрировать свой велосипед в университетской схеме и бесплатно наклеить защитные этикетки на раму велосипеда. Блокировки не могут быть предоставлены, пока этот процесс не будет завершен.

Блокировки не могут быть предоставлены, пока этот процесс не будет завершен.

Регистрация велосипедов на этой неделе проводится по средам и пятницам с 08:00 до 11:00 в офисе службы безопасности университета на Бут-стрит-Вест. Назначение не требуется.

В связи с последними рекомендациями Covid, не могли бы вы убедиться, что вы носите покрытие для лица, когда посещаете регистрационное мероприятие. Пожалуйста, не приходите, если вы плохо себя чувствуете.

Для получения дополнительной информации, пожалуйста, напишите ian.halliwell@manchester.ac.uk

Superior Interlock Corporation — Схема E

Схема Е

Данная схема используется для предотвращения открытия незагруженного

отключать разъединители при включенном выключателе; обеспечение отключения

выключатели заблокированы в разомкнутом состоянии, а выключатель отключен удалением и

клавиша подтверждения/удержания или с помощью клавиши доказательства/удержания для

проверка/обслуживание выключателя. Требование ключа инициализации для освобождения

выключатель в работу и начать схему коммутации.

Требование ключа инициализации для освобождения

выключатель в работу и начать схему коммутации.

Исходное состояние: Шина нагрузки питается от линии шину через разъединитель без нагрузки № 1, выключатель № 1 и выключатель № 2. Выключатель №1 заблокирован в замкнутом состоянии, а в его ключе положения LC нет ключа. блокировка, его блокировка ключа положения LO имеет невыпадающий ключ «A». Переключатель № 1 заблокирован в замкнутом состоянии, а ключ блокировки не находится в положении LC. ключ блокировки. Переключатель № 1 имеет клавишу «B» в положении LO. ключ блокировки. Переключатель № 2 заблокирован в замкнутом состоянии, в нем нет ключа блокировки. его блокировка ключа положения LC, переключатель № 2 имеет заблокированный ключ доказательства / удержания в положении LO с ключом блокировки.Выключатель №1 замкнут соответствующим ключ блокировки «А» зажат.

Размыкание разъединителей без нагрузки таким образом

отключение выключателя №1: Используйте ключ инициализации, чтобы разблокировать выключатель №1 от

закрытое положение. Разомкните и заблокируйте выключатель №1, тем самым освободив

«Ключ. Используйте клавишу «А», чтобы разблокировать и открыть переключатель № 1.

Заблокируйте переключатель №1 в открытом положении, тем самым извлекая ключ «В».

Используйте клавишу «B», чтобы разблокировать и открыть переключатель № 2. Заблокируйте переключатель № 2 в

открытая позиция, тем самым освобождая ключ доказательства.Надзорный персонал может

удерживайте эту клавишу как подтверждение операции переключения или повторного включения выключателя

№1 по тестированию/обслуживанию. Реверс для восстановления исходного состояния.

Разомкните и заблокируйте выключатель №1, тем самым освободив

«Ключ. Используйте клавишу «А», чтобы разблокировать и открыть переключатель № 1.

Заблокируйте переключатель №1 в открытом положении, тем самым извлекая ключ «В».

Используйте клавишу «B», чтобы разблокировать и открыть переключатель № 2. Заблокируйте переключатель № 2 в

открытая позиция, тем самым освобождая ключ доказательства.Надзорный персонал может

удерживайте эту клавишу как подтверждение операции переключения или повторного включения выключателя

№1 по тестированию/обслуживанию. Реверс для восстановления исходного состояния.

Дополнительные схемы:

А/

А1 /

Б /

Б1 /

С /

Д /

Э /

Ф /

Г /

ч /

ч2 /

h3 / К /

л /

М /

Н/

О /

П /

Р / UPS. Система /

Схема доступа к конденсаторной батарее

Single E-Lock ускоряет грузопоток на мосту Гонконг-Чжухай-Макао

По сообщению news, на мосту Гонконг-Чжухай-Макао (HZMB) открылся первый пункт таможенного оформления, использующий схему единого электронного замка (SELS). gov.hk , новостная онлайн-платформа правительства Гонконга.

gov.hk , новостная онлайн-платформа правительства Гонконга.

Система использует технологию единого электронного замка и устройства GPS для контроля состояния товаров во время транспортировки.

Среди преимуществ этой передовой системы упрощения процедур торговли можно отметить упрощенную обработку таможенных документов и ускорение грузопотока.

Интернет-портал правительства города Чжухай сообщил, что в день открытия таможенного пункта товары из материкового Китая быстро и беспрепятственно проходили между таможнями на каждом конце моста Гонконг-Чжухай-Макао.

«В нормальных условиях проверка грузового автомобиля (проходящего через контрольно-пропускной пункт) теперь занимает менее трех минут, а других транспортных средств — менее 10 секунд», — говорится в сообщении.

Ван Цзинфэй, заместитель директора таможни HZMB, цитируется в отчете, который сказал, что предварительная проверка грузов, проходящих через мостовые порты, стала возможной благодаря Общенациональной программе интеграции таможенного оформления, реформе безбумажной таможенной документации и другим мерам.

Новость .В отчете gov.hk говорится, что количество пунктов оформления по схеме в провинции Гуандун в этом месяце увеличилось с 32 до 51. Новые дополнения включают в себя контрольно-пропускной пункт в HZMB и семь других в районе залива.

В прошлом году по этой схеме было обработано более шести миллионов грузов.

HZMB, 55-километровая система мост-туннель, соединяющая Китай, Гонконг и Макао, была открыта для движения 24 октября. Сообщается, что время в пути между Гонконгом и Чжухаем сократилось с трех часов до 30 минут.

Схема единого электронного замка была официально запущена в марте 2016 года для облегчения торговли за счет применения передовых технологий.

«Единый электронный замок и технология глобальной системы позиционирования (GPS) применяются для контроля и обеспечения безопасности перевалочного груза двумя таможенными органами по принципу «через границу с одним единственным электронным замком под отдельным контролем», Об этом сообщил правительственный портал Гонконга во время запуска.

«Используя единый электронный замок, количество повторных досмотров одного и того же груза обоими таможенными органами на границе сократится, что поможет упростить процесс оформления и ускорить поток перевалочных грузов», — добавили в нем.

В связи с развитием района Большого залива Гуандун-Гонконг-Макао правительство Гонконга вместе с властями материкового Китая активно изучает вопрос о расширении этой схемы на другие части района залива.

Заинтересованные стороны должны зарегистрироваться в ITFS таможни Гонконга и SCC таможенных администраций провинции Гуандун, а также установить на свои транспортные средства электронный замок и оборудование GPS, аккредитованные обеими таможенными органами.

Блокировка— The CHICKEN Scheme wiki

точечный замок

Введение

Чтобы обойти ограничения блокировки файлов POSIX, были изобретены другие рекомендательные механизмы блокировки, основанные только на стандартных операциях с файлами. Одной из них является так называемая схема точечной блокировки, где блокировка имени файла представлена файлом имя_файла.lock. Принимаются меры, чтобы только один процесс мог генерировать блокировку для данного файла.

Одной из них является так называемая схема точечной блокировки, где блокировка имени файла представлена файлом имя_файла.lock. Принимаются меры, чтобы только один процесс мог генерировать блокировку для данного файла.

Применение

(требуется удлинитель с точечной блокировкой)

Документация

получить-точку-блокировки

[процедура] (получить-точка-блокировка имя-файла [интервал повторных-номер устаревшее-время])Пытается получить блокировку имени файла. Если файл уже заблокирован, поток бездействует в течение интервала секунд (по умолчанию 1), прежде чем повторить попытку.Если блокировка не может быть получена после количества повторных попыток, процедура возвращает #f, в противном случае #t. Значение по умолчанию для числа повторных попыток равно #f, что соответствует бесконечному количеству повторных попыток.

Если stale-time не равен #f, он определяет минимальный срок действия блокировки (в секундах), прежде чем она будет считаться устаревшей. Obtain-dot-lock пытается удалить устаревшие блокировки. Если удалось получить блокировку после ее взлома, get-dot-lock возвращает «сломанный». Если stale-time равно #f,get-dot-lock никогда не считает блокировку устаревшей.По умолчанию время простоя равно 300.

Obtain-dot-lock пытается удалить устаревшие блокировки. Если удалось получить блокировку после ее взлома, get-dot-lock возвращает «сломанный». Если stale-time равно #f,get-dot-lock никогда не считает блокировку устаревшей.По умолчанию время простоя равно 300.

Обратите внимание, что командаget-dot-lock может сломать блокировку, но не получить ее в противном случае. Если необходимо специально обработать этот случай, используйте break-dot-lock напрямую (см. ниже), а не указывайте не-#f stale-time

.release-dot-lock

[процедура] (release-dot-lock имя файла)Снимает блокировку имени файла. В случае успеха release-dot-lock возвращает #t, иначе #f. Обратите внимание, что эту процедуру также можно использовать для снятия блокировки имени файла.

break-dot-lock

[процедура] (break-dot-lock имя-файла) Снимает блокировку имени файла, если она существует. Обратите внимание, что взлом блокировки не означает, что последующее получение точечной блокировки будет успешным, так как другая сторона могла получить блокировку в промежутке между взломом точечной блокировки и получением точечной блокировки.

с замком-точкой*

[синтаксис] (тело имени файла с замком-точкой…)[процедура] (с точечной блокировкой * преобразователь имени файла)

Процедура with-dot-lock* получает запрошенную блокировку, а затем вызывает (thunk).Когда преобразователь возвращается, блокировка снимается. Нелокальный выход (например, переход к сохраненному продолжению или возбуждение исключения) также приводит к снятию блокировки.

После нормального возврата из thunk его возвращаемые значения возвращаются с помощью with-dot-lock*. Специальная форма with-dot-lock эквивалентна синтаксическому сахару.

Автор

Олин Шиверс

(перенесено в CHICKEN Феликсом Винкельманном)

Хранилище

Это яйцо размещено в репозитории CHICKEN Subversion:

https://анонимный@код.call-cc.org/svn/chicken-eggs/release/5/dot-locking

Если вы хотите проверить репозиторий исходного кода этого яйца и не знакомы с Subversion, см. эту страницу.

эту страницу.

Лицензия

Copyright (c) Олин Шиверс Все права защищены.

Распространение и использование в исходных и бинарных формах, с или без

модификации, допускаются при соблюдении следующих условий

которые встретились:

1. При повторном распространении исходного кода должны сохраняться вышеуказанные авторские права.

обратите внимание, этот список условий и следующий отказ от ответственности.2. Распространение в бинарной форме должно воспроизводить указанные выше авторские права.

уведомление, этот список условий и следующий отказ от ответственности в

документации и/или других материалов, поставляемых с дистрибутивом.

3. Имя авторов не может быть использовано для поддержки или продвижения продуктов.

полученные из этого программного обеспечения без специального предварительного письменного разрешения. ДАННОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ ПРЕДОСТАВЛЯЕТСЯ АВТОРАМИ «КАК ЕСТЬ» И КАКИМ-ЛИБО ЯВНЫМ ИЛИ ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ, ВКЛЮЧАЯ, ПОМИМО ПРОЧЕГО, ПОДРАЗУМЕВАЕМЫЕ ГАРАНТИИ ОТ КОММЕРЧЕСКОЙ ПРИГОДНОСТИ И ПРИГОДНОСТИ ДЛЯ ОПРЕДЕЛЕННОЙ ЦЕЛИ ОТКАЗЫВАЕТСЯ.АВТОРЫ НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ НЕ НЕСУТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЯМЫЕ, КОСВЕННЫЕ, СЛУЧАЙНЫЕ, ОСОБЫЕ, ПРИМЕРНЫЕ ИЛИ КОСВЕННЫЕ УБЫТКИ (ВКЛЮЧАЯ, НО НЕ ОГРАНИЧИВАЯСЬ ПРИОБРЕТЕНИЕМ ЗАМЕНЯЮЩИХ ТОВАРОВ ИЛИ УСЛУГ; ПОТЕРЯ ПРИМЕНЕНИЯ, ДАННЫЕ ИЛИ ПРИБЫЛЬ; ИЛИ ПРЕРЫВАНИЕ ДЕЛОВОЙ ДЕЯТЕЛЬНОСТИ) ОДНАКО ВЫЗВАННАЯ И НА ЛЮБОЙ ТЕОРИЯ ОТВЕТСТВЕННОСТИ, ПО КОНТРАКТУ, СТРОГОЙ ОТВЕТСТВЕННОСТИ ИЛИ ДЕЛИКТУ (В ТОМ ЧИСЛЕ ПО НЕБРЕЖНОСТИ ИЛИ ИНЫМ ОБРАЗОМ), ВОЗНИКШИЕ КАКИМ-ЛИБО ОБРАЗОМ ИЗ ИСПОЛЬЗОВАНИЯ ЭТО ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ, ДАЖЕ ЕСЛИ УВЕДОМЛЕНО О ВОЗМОЖНОСТИ ТАКОГО ПОВРЕЖДЕНИЯ.

История версий

- 0.4

- исправлены зависимости (спасибо Марио Гуларту)

- 0,3

- перенесено на КУРИЦУ 5

- 0,2

- некоторые исправления (предоставленные Клодом Маринье)

- 0,1

- начальный выпуск

Спин-блокировка на основе запроса: масштабируемая и энергоэффективная схема блокировки на многоядерных системах производительность предложенных алгоритмов блокировки очереди и применив ее к ранее опубликованным алгоритмам, пришли к выводу, что блокировка M является наилучшей общей блокировкой очереди для изучаемого класса архитектур.

Expand

Expand- View 1 выдержка, справочные методы

Немасштабируемые блокировки опасны

При использовании Linux на 48-ядерном компьютере в этом документе показано, что немасштабируемые блокировки могут привести к резкому падению производительности реальных рабочих нагрузок, даже для очень короткие критические разделы. ExpandАлгоритмы для масштабируемой синхронизации на мультипроцессорах с общей памятью

Основной вывод состоит в том, что конкуренция из-за синхронизации не обязательно должна быть проблемой в крупномасштабных мультипроцессорах с общей памятью, а существование масштабируемых алгоритмов значительно ослабляет аргументы в пользу дорогостоящего оборудования специального назначения. поддерживает синхронизацию и обеспечивает защиту от так называемых архитектур «танцевального зала».Expand- Просмотреть 18 выдержек, справочных материалов, методов и исходной информации

Миграция потоков для улучшения производительности синхронизации

В этой работе исследуется идея переноса потоков на «блокировку горячего» процессора, что позволяет потокам повторно использовать данные критической секции из кэша процессора. и быстрее освобождайте блокировку для других потоков, чтобы улучшить масштабируемость производительности для многопоточных научных приложений. Expand

и быстрее освобождайте блокировку для других потоков, чтобы улучшить масштабируемость производительности для многопоточных научных приложений. ExpandОпыт распределения объектов в ОС SMMP

Объектно-ориентированная структура, которая сводит к минимуму совместное использование, обеспечивая естественное сопоставление независимых запросов с независимыми путями кода и структурами данных, а также выборочное разделение, распространение и репликацию реализации объектов для улучшения локальность оказалась эффективной для улучшения масштабируемости операционных систем SMMP.Expand- Посмотреть 1 отрывок, справочная информация

Схема временной блокировки для защиты мультимедийного контента в человеко-ориентированных устройствах

Среди различных интеллектуальных мультимедийных устройств мультимедийные смартфоны получили наибольшее распространение благодаря своей удобной портативности и работе в режиме реального времени. обмен информацией, а также различные другие встроенные функции. Соответственно, поскольку личная и деловая деятельность может осуществляться с помощью мультимедийных смартфонов без ограничений по времени и местоположению, у людей появляется больше свободного времени и удобств, чем когда-либо.Однако пропорционально увеличились и такие проблемы, как потеря, кража и утечка информации из-за удобной переносимости. В результате большинство мультимедийных смартфонов оснащены различными встроенными функциями блокировки. Блокировка графическим ключом, личные идентификационные номера и пароли являются наиболее часто используемыми функциями блокировки на современных смартфонах, но они уязвимы для серфинга через плечо и атак smudge, что позволяет злоумышленникам легко обходить функцию безопасности. В частности, метод smudge Attack — удобный способ разблокировать мультимедийные смартфоны после их кражи.В этой статье мы предлагаем безопасную блокировку экрана с использованием шаблона времени (SLSTP), уделяя особое внимание повышению безопасности и удобству для пользователей, чтобы полностью поддерживать мультимедийное устройство, ориентированное на человека.

Соответственно, поскольку личная и деловая деятельность может осуществляться с помощью мультимедийных смартфонов без ограничений по времени и местоположению, у людей появляется больше свободного времени и удобств, чем когда-либо.Однако пропорционально увеличились и такие проблемы, как потеря, кража и утечка информации из-за удобной переносимости. В результате большинство мультимедийных смартфонов оснащены различными встроенными функциями блокировки. Блокировка графическим ключом, личные идентификационные номера и пароли являются наиболее часто используемыми функциями блокировки на современных смартфонах, но они уязвимы для серфинга через плечо и атак smudge, что позволяет злоумышленникам легко обходить функцию безопасности. В частности, метод smudge Attack — удобный способ разблокировать мультимедийные смартфоны после их кражи.В этой статье мы предлагаем безопасную блокировку экрана с использованием шаблона времени (SLSTP), уделяя особое внимание повышению безопасности и удобству для пользователей, чтобы полностью поддерживать мультимедийное устройство, ориентированное на человека. SLSTP может предоставить пользователям простой интерфейс и снизить факторы риска, связанные с утечкой информации из системы безопасности в руки злонамеренных третьих лиц.

SLSTP может предоставить пользователям простой интерфейс и снизить факторы риска, связанные с утечкой информации из системы безопасности в руки злонамеренных третьих лиц.

1. Введение

Интеллектуальные мультимедийные устройства, которые были разработаны в результате активных и непрерывных исследований в области ИТ, глубоко проникли в повседневную жизнь своих пользователей.В частности, мультимедийные смартфоны предоставляют пользователям базовые функции, такие как будильник, заметки, контакты и камера, а также различные другие функции. Таким образом, они увеличивают использование свободного времени и удобство [1–5]. Кроме того, он также используется для различных целей, таких как сетевые службы (например, чаты, службы социальных сетей, блоги, электронная почта и т. д.), для связи в реальном времени с другими пользователями, обработки работы и мультимедийных служб (например, видеочаты). , управление мультимедийными устройствами или совместное использование мультимедийных данных). По этим причинам скорость проникновения мультимедийных смартфонов постоянно увеличивается. Согласно статистике, предоставленной Strategy Analytics (SA), исследовательским институтом рынка ИТ, количество пользователей мультимедийных смартфонов в настоящее время превышает 1 миллиард. Однако, поскольку мультимедийные смартфоны везде берут с собой пользователи из-за их удобных функций, высока вероятность их утери или кражи. В результате большинство мультимедийных смартфонов в настоящее время оснащены различными встроенными функциями блокировки [6–11].К ним относятся личный идентификационный номер (ПИН), в котором используется простая комбинация цифр; пароль, в котором используются цифры и символы; блокировка шаблона путем перетаскивания в нужном направлении; распознавание лица пользователя; распознавание лица и голоса пользователя; и перетащите, чтобы скрыть экран. Среди них блокировка шаблона, PIN-коды и пароли являются наиболее широко используемыми функциями блокировки, но они очень уязвимы для серфинга через плечо и атак smudge, и поэтому требуется новый тип системы блокировки [12–14].

По этим причинам скорость проникновения мультимедийных смартфонов постоянно увеличивается. Согласно статистике, предоставленной Strategy Analytics (SA), исследовательским институтом рынка ИТ, количество пользователей мультимедийных смартфонов в настоящее время превышает 1 миллиард. Однако, поскольку мультимедийные смартфоны везде берут с собой пользователи из-за их удобных функций, высока вероятность их утери или кражи. В результате большинство мультимедийных смартфонов в настоящее время оснащены различными встроенными функциями блокировки [6–11].К ним относятся личный идентификационный номер (ПИН), в котором используется простая комбинация цифр; пароль, в котором используются цифры и символы; блокировка шаблона путем перетаскивания в нужном направлении; распознавание лица пользователя; распознавание лица и голоса пользователя; и перетащите, чтобы скрыть экран. Среди них блокировка шаблона, PIN-коды и пароли являются наиболее широко используемыми функциями блокировки, но они очень уязвимы для серфинга через плечо и атак smudge, и поэтому требуется новый тип системы блокировки [12–14]. Таким образом, расширенная функция блокировки необходима для эффективной обработки мультимедийного контента из-за роста популярности интеллектуальных устройств.

Таким образом, расширенная функция блокировки необходима для эффективной обработки мультимедийного контента из-за роста популярности интеллектуальных устройств.

В этой статье мы предлагаем безопасную блокировку экрана с использованием шаблона времени (SLSTP), уделяя особое внимание безопасности мультимедийного смартфона и удобству пользователей для полной поддержки мультимедийного устройства, ориентированного на человека. Основная мотивация этого исследования — эффективный механизм блокировки путем добавления логического шаблона с расширенными функциями безопасности, чтобы компенсировать хрупкость запирающего устройства существующих интеллектуальных устройств.SLSTP использует время нажатия на сенсорный экран, а также количество нажатий. Обеспечивая удобство для пользователей благодаря простому управлению, SLSTP затрудняет для злоумышленников возможность легкого вывода шаблона, поскольку время нажатия также включено.

Оставшаяся часть этого документа организована следующим образом. В разделе 2 обсуждаются основные встроенные функции блокировки мультимедийных смартфонов. В разделе 3 объясняются метод установки шаблона времени и метод шифрования шаблона времени, используемые в SLSTP.В разделе 4 рассматривается структура SLSTP, а реализация SLSTP обсуждается в разделе 5. В разделе 6 проводится сравнение уровня безопасности SLSTP с существующими функциями блокировки. Наконец, выводы и направления будущих исследований приведены в Разделе 7.

В разделе 2 обсуждаются основные встроенные функции блокировки мультимедийных смартфонов. В разделе 3 объясняются метод установки шаблона времени и метод шифрования шаблона времени, используемые в SLSTP.В разделе 4 рассматривается структура SLSTP, а реализация SLSTP обсуждается в разделе 5. В разделе 6 проводится сравнение уровня безопасности SLSTP с существующими функциями блокировки. Наконец, выводы и направления будущих исследований приведены в Разделе 7.

2. Сопутствующая работа

в мультимедийных смартфонах кратко объясняются [15, 16].В таблице 1 показаны основные встроенные функции блокировки мультимедийных смартфонов.

3. Схема SLSTPБольшинство традиционных функций блокировки обеспечиваются с помощью физической основы, такой как простое прикосновение или перетаскивание. Такие методы уязвимы для атак с размазыванием или серфингом через плечо, которые представляют собой методы атаки для смартфонов. Кроме того, методы с использованием пароля или PIN-кода очень уязвимы для атак методом грубой силы. Чтобы преодолеть такую физическую уязвимость, SLSTP применяет время, которое является логической единицей.Настройка шаблона времени и шифрование SLSTP объясняются в следующем разделе. 3.1. Схема шаблона времени SLSTP, предложенный в этом исследовании, устанавливает функцию блокировки, используя время нажатия на экран мультимедийного смартфона, а также количество нажатий. На рис. 1 показана процедура ввода шаблона времени в SLSTP следующим образом: ① на рисунке 1 представляет состояние ожидания для получения шаблона времени от пользователя. Чтобы разблокировать экран, можно коснуться любого места на мультимедийном смартфоне, чтобы ввести графический ключ.Поскольку SLSTP использует простое время и число нажатий, это удобно для пользователя. Время нажатия измеряется с момента касания пользователем и удерживания места на экране до тех пор, пока касание не будет отпущено. Поскольку точность измеренного времени может быть уточнена в зависимости от порядков разного времени, очень сложно вывести установленный временной режим. 3.2. Шифрование шаблона времени SLSTP анализирует шаблон времени, введенный пользователем, и оценивает, может ли злоумышленник определить этот шаблон. Во-первых, он сравнивает входной шаблон времени с пользовательской информацией, тем самым определяя, совпадают ли они. Если они совпадают, система выдает пользователю новый запрос на ввод. Если вводится шаблон времени, не связанный с информацией о пользователе, выполняется шифрование. Используются два метода шифрования: алгоритм AES (Advanced Encryption Standard) и алгоритм RSA (Rivest-Shamir-Adleman).Если количество ключей входного шаблона времени меньше 10, оно изменяется, чтобы стать как минимум 10 посредством генерации случайных чисел. Кроме того, SLSTP не ограничивает продолжительность ввода шаблона времени от пользователя, поэтому он может использовать всю доступную память для чтения. 4. Проектирование SLSTP Надежная система запирания с использованием шаблона времени (SLSTP), предложенная в этом исследовании, состоит из пользовательского интерфейса для настройки шаблона времени и снятия блокировки пользователем, менеджера TP для анализа шаблоны времени, диспетчер TPC для шифрования шаблонов времени, диспетчер БД для хранения зашифрованных шаблонов времени, диспетчер LS для управления блокировкой и разблокировкой экрана SLSTP на смартфонах, диспетчер TPCO для управления блокировкой разблокировки экрана в случае, если SLSTP активирован, обработчик событий для органической связи между менеджерами и активностью и активность для отображения экрана блокировки для пользователей. Пользовательский интерфейс состоит из настроек, которые используются для установки шаблона времени пользователем, и UIDA (зона обнаружения пользовательского ввода), которая определяет ввод пользователя. В настройках доступны следующие кнопки: «Далее», «Сохранить», «Сброс» и «Отмена». Кнопка «Далее» играет роль при вводе шаблона времени пользователем для блокировки установки и изменения состояния ввода на состояние запроса на повторный вход. Как только тот же шаблон времени вводится в состояние повторного входа, шаблон времени применяется к экрану блокировки с помощью кнопки «Сохранить».Кнопка «Сброс» играет роль в возврате к исходному состоянию, если пользователь неправильно задал шаблон времени. Кнопка «Отмена» играет роль в прекращении установки, когда пользователь не хочет настраивать SLSTP для экрана блокировки. UIDA играет роль при вводе шаблона времени пользователем, когда активирована функция блокировки экрана SLSTP. TP Manager (менеджер шаблонов времени) состоит из S-Time (время начала), которое считывает первую кнопку времени, которая нажата после обнаружения ввода через пользовательский интерфейс, и E-Time (время окончания), которое считывает время отпускания кнопки, когда нажатая кнопка отпущена.Время нажатия рассчитывается по разнице между S-Time и E-Time, и это значение сохраняется в T-List (список времени). Анализ TP (анализ временных характеристик) в TP Manager анализирует измеренные значения времени прессования через TAV (абсолютное значение времени). TAV представляет допустимое время для определения абсолютного значения разницы во времени. Диспетчер TPC (диспетчер шифрования временных шаблонов) состоит из TPE (шифрование временных шаблонов), которое играет роль в шифровании шаблонов времени, полученных от диспетчера TP, и TPD (дешифрование временных шаблонов), который играет роль в дешифровании зашифрованные шаблоны времени.Используются два метода шифрования: AES (расширенный стандарт шифрования) и RSA (Rivest-Shamir-Adleman). Диспетчер БД играет роль в хранении, загрузке и сравнении шаблонов времени, зашифрованных в Диспетчере TPC на смартфонах. Диспетчер БД состоит из TPS (сохранение временного шаблона), который сохраняет временной шаблон, TPL (загрузка временного шаблона), который загружает временной шаблон, и TPC (сравнение временного шаблона), который сравнивает введенный временной шаблон и сохраненные временные шаблоны. чтобы разблокировать заблокированный экран.TPC органично взаимодействует с диспетчером TPC для сравнения введенного шаблона времени с сохраненными зашифрованными шаблонами времени. LS Manager (менеджер экрана блокировки) отвечает за блокировку и разблокировку экрана в смартфонах. Диспетчер LS состоит из LSA (анализ состояния блокировки), который анализирует состояние блокировки, и LSN (уведомление о состоянии блокировки), который применяет состояние блокировки или разблокировки к смартфонам. Через LSN каждая функция называется Lock, которая выполняет блокировку экрана, и UnLock, которая снимает разблокировку экрана. Диспетчер TPCO (диспетчер операций подсчета временных шаблонов) отвечает за подсчет количества неверных временных шаблонов, введенных пользователем при активации SLSTP. Если пользователь вводит неверный шаблон времени пять раз подряд, менеджер TPCO переводит экран в состояние блокировки на 30 секунд. По истечении 30 секунд он повторно инициализируется для повторного подсчета. Число счетчиков может быть скорректировано в зависимости от предпочтений пользователя. Обработчик событий играет роль посредника для органического обмена информацией между Activity и другими менеджерами, такими как менеджер TP, менеджер LS и менеджер TPCO.Через обработчик событий можно отразить все ситуации, происходящие в Activity. Действие состоит из средства просмотра руководств, которое показывает начинающему пользователю SLSTP, как использовать систему, средства просмотра настроек, которое устанавливает количество допустимых вводов в строке и шаблон времени для SLSTP, а также Средство просмотра блокировки, которое показывает активацию SLSTP для пользователей. 5. Реализация SLSTPНачальный экран SLSTP, предложенный в этом документе, показан на рисунке 4.① на рис. 4 показывает кнопку для ввода шаблона времени, а ② показывает строку состояния, показывающую время нажатия пользователем. При нажатии кнопки «Далее» появляется экран повторного ввода, чтобы подтвердить правильность установленного шаблона времени ввода. Отмена используется, когда пользователь не хочет активировать функцию блокировки SLSTP. На рис. 5 показан механизм блокировки процесса установки SLSTP. Левый экран на рис. 5 показывает экран ввода шаблона времени, который должен быть установлен пользователем. Например, четыре ввода 3 сек, 2 сек, 3 сек и 1 сек вводятся с последующим нажатием кнопки «Далее», чтобы перейти к следующему экрану.Правый экран на рис. 5 показывает активированный экран после нажатия кнопки «Далее», на котором вводится ранее введенный шаблон того же времени. Это определит, является ли шаблон времени, введенный пользователем, правильным. На рис. 6 показана визуализация ожидания для неавторизованного доступа SLSTP. Левый экран на рис. 6 показывает активированное состояние экрана блокировки SLSTP, а правый экран показывает активированное состояние, когда пользователь пять раз подряд вводит неверный шаблон времени.Верхняя полоса указывает время ожидания для следующей попытки. 6. Оценка производительности В этом разделе SLSTP, предложенный в этом документе, сравнивается с другими популярными системами блокировки, такими как блокировка с помощью шаблона, пароль и PIN-код. Количество шаблонов блокировки, использующих блокировку шаблона, ограничено, поскольку он устанавливает пароль с использованием статического подхода 3 на 3 точки. Кроме того, для блокировки шаблона, пароля и PIN-кода требуется как минимум четыре ключа пароля для обеспечения базовой надежности безопасности.Пароль и PIN-код ограничены установкой ключей пароля длиной не более 16 цифр или символов. В таблице 2 показано сравнение SLSTP с другими популярными системами запирания с точки зрения ограничений шаблона блокировки, пароля и PIN-кода. Для пароля учитывались прописные и строчные буквы и цифры (кроме специальных символов). Как показано в таблице 2, количество шаблонов блокировки, которые можно настроить, увеличивается по мере увеличения количества ключей пароля. Это означает количество шаблонов, которые можно установить для количества клавиш ввода пароля.Однако для блокировки с помощью шаблона может использоваться только ключ длиной до девяти цифр или символов, поэтому он не сравним с другими вариантами ключа пароля, которые могут использовать более 10 цифр или символов.

На рис. С другой стороны, поскольку количество шаблонов блокировки, использующих SLSTP, не ограничено, SLSTP может обеспечить надежную защиту для пользователей. Кроме того, поскольку он предоставляет простой интерфейс для измерения времени, он также может обеспечить простоту использования для пользователей. 7. ЗаключениеНесмотря на то, что мультимедийные смартфоны стали очень популярными среди широкой публики благодаря их простой портативности и различным удобным функциям, риск потери важных данных из-за утери телефона или кражи его злоумышленниками также увеличился.По этим причинам пользователи мультимедийных смартфонов используют встроенные в мультимедийный смартфон функции блокировки. Тем не менее, типичные функции блокировки имеют низкую степень защиты и уязвимы для серфинга по плечу и атак с размазыванием, когда пароли могут быть легко определены. Мы предложили SLSTP, чтобы обеспечить пользователям удобство и повышенную безопасность для полной поддержки мультимедийных устройств, ориентированных на человека. SLSTP продемонстрировал наибольшую защиту от атак с размазыванием по сравнению с блокировкой шаблоном, паролем и PIN-кодом, которые являются наиболее часто используемыми подходами к обеспечению безопасности в мультимедийных смартфонах. В будущем мы будем измерять время нажатия пользователем более точно, чтобы повысить уровень безопасности, который пропорционален точности времени. Более того, мы сосредоточимся на методе блокировки с использованием слабой вибрации, которую может почувствовать только пользователь. Конфликт интересовАвторы заявляют об отсутствии конфликта интересов в отношении публикации данной статьи. Благодарность Это исследование было поддержано MSIP (Министерство науки, ИКТ и планирования будущего) Кореи в рамках Программы поддержки ITRC (Исследовательский центр информационных технологий) (NIPA-2014-H0301-14-1021) под руководством NIPA (Национальное агентство по продвижению ИТ-индустрии). Top

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Режим охраны — нормально замкнутый

Режим охраны — нормально замкнутый

Их выпадение показывает ошибку, совершенную в процессе работ;

Их выпадение показывает ошибку, совершенную в процессе работ;

Дополнительно в комплектации могут идти разнообразные задвижки и клиновые защелки, которые блокируют доступ в помещение, чем повышается уровень безопасности.

Дополнительно в комплектации могут идти разнообразные задвижки и клиновые защелки, которые блокируют доступ в помещение, чем повышается уровень безопасности.  Главное требование здесь — предварительная определенность, в какую сторону будет открываться сама дверь. Модели различаются на левосторонние и правосторонние, о чем свидетельствует соответствующая маркировка на корпусе и запись в паспорте к механизму.

Главное требование здесь — предварительная определенность, в какую сторону будет открываться сама дверь. Модели различаются на левосторонние и правосторонние, о чем свидетельствует соответствующая маркировка на корпусе и запись в паспорте к механизму. Такая деталь позволяет запирать дверь изнутри, после чего, открыть ее снаружи ключом не представляется возможным.

Такая деталь позволяет запирать дверь изнутри, после чего, открыть ее снаружи ключом не представляется возможным.

Иначе вы рискуете остаться за закрытой дверью без возможности выхода из помещения после завершения всего процесса, а значит, все усилия будут потрачены зря.

Иначе вы рискуете остаться за закрытой дверью без возможности выхода из помещения после завершения всего процесса, а значит, все усилия будут потрачены зря. Используются блокировки предметов.

с помощью FlashBASIC readu, readvu,

и матреду

заявлениями и обработчиком обновлений.

Используются блокировки предметов.

с помощью FlashBASIC readu, readvu,

и матреду

заявлениями и обработчиком обновлений. АВТОРЫ НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ НЕ НЕСУТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЯМЫЕ, КОСВЕННЫЕ,

СЛУЧАЙНЫЕ, ОСОБЫЕ, ПРИМЕРНЫЕ ИЛИ КОСВЕННЫЕ УБЫТКИ (ВКЛЮЧАЯ, НО

НЕ ОГРАНИЧИВАЯСЬ ПРИОБРЕТЕНИЕМ ЗАМЕНЯЮЩИХ ТОВАРОВ ИЛИ УСЛУГ; ПОТЕРЯ ПРИМЕНЕНИЯ,

ДАННЫЕ ИЛИ ПРИБЫЛЬ; ИЛИ ПРЕРЫВАНИЕ ДЕЛОВОЙ ДЕЯТЕЛЬНОСТИ) ОДНАКО ВЫЗВАННАЯ И НА ЛЮБОЙ