Ограждающие устройства

Постановление Правительства Москвы от 9 июля 2019 г. N 834-ПП «О внесении изменений в постановление Правительства Москвы от 2 июля 2013 г. N 428-ПП»

В соответствии с Законом города Москвы от 8 июля 2009 г. N 25 «О правовых актах города Москвы» Правительство Москвы постановляет:

1. Внести изменения в постановление Правительства Москвы от 2 июля 2013 г. N 428-ПП «О порядке установки ограждений на придомовых территориях в городе Москве» (в редакции постановлений Правительства Москвы от 27 февраля 2018 г. N 115-ПП, от 29 мая 2019 г. N 584-ПП):

1.1. Пункт 3 приложения к постановлению дополнить абзацами в следующей редакции:

«При наличии утвержденного проекта межевания территории, на которой располагается многоквартирный дом, установка ограждающих устройств осуществляется в границах придомовой территории, определенной в соответствии с проектом межевания территории.

1.2. В пункте 7 приложения к постановлению слова «место размещения,» заменить словами «место размещения ограждающего устройства на придомовой территории, определенной в соответствии с утвержденным проектом межевания территории (при его наличии), а также».

1.3. Приложение к постановлению дополнить пунктом 7(2) в следующей редакции:

В течение трех рабочих дней со дня поступления в совет депутатов документов согласно пункту 7 настоящего Порядка проект размещения ограждающего устройства и информация о планируемой дате рассмотрения вопроса об установке ограждающего устройства на заседании совета депутатов размещаются на официальных сайтах органов местного самоуправления муниципального округа и управы района города Москвы.».

1.4. Пункт 8 приложения к постановлению дополнить абзацем в следующей редакции:

1.5. Пункт 10 приложения к постановлению изложить в следующей редакции:

«10. Решение совета депутатов о согласовании либо об отказе в согласовании установки ограждающего устройства направляется уполномоченному собственниками лицу, в управу района города Москвы не позднее 5 рабочих дней со дня его принятия.

Решение о согласовании установки ограждающего устройства либо об отказе в согласовании установки ограждающего устройства размещается на официальных сайтах органов местного самоуправления муниципального округа и управы района города Москвы в отсканированном виде не позднее 8 рабочих дней со дня его принятия.».

Мэр Москвы С.С.Собянин

ПОСТАНОВЛЕНИЕ ПРАВИТЕЛЬСТВА МОСКВЫ ОТ 2 ИЮЛЯ 2013 Г. N 428-ПП «О ПОРЯДКЕ УСТАНОВКИ ОГРАЖДЕНИЙ НА ПРИДОМОВЫХ ТЕРРИТОРИЯХ В ГОРОДЕ МОСКВЕ»

В целях повышения уровня благоустройства придомовых территорий в городе Москве, а также обеспечения комфортной городской среды проживания Правительство Москвы постановляет:

2. Контроль за выполнением настоящего постановления возложить на исполняющего обязанности заместителя Мэра Москвы в Правительстве Москвы по вопросам имущественно-земельных отношений Сергунину Н.А., исполняющего обязанности заместителя Мэра Москвы в Правительстве Москвы по вопросам жилищно-коммунального хозяйства и благоустройства Бирюкова П.П.

Врио Мэра Москвы С.С. Собянин

Приложение к постановлению Правительства Москвы от 2 июля 2013 г. N 428-ПП Порядок установки ограждений на придомовых территориях в городе Москве

1. Настоящий Порядок регулирует правоотношения, связанные с установкой ограждений на придомовых территориях многоквартирных домов в городе Москве и их демонтажем.

2. Для целей настоящего Порядка под ограждениями понимаются устройства регулирования въезда и (или) выезда на придомовую территорию транспортных средств (далее — ограждающее устройство).

3. Установка ограждающих устройств осуществляется по решению собственников помещений в многоквартирном доме, принятому на общем собрании таких собственников помещений в многоквартирном доме.

4. В случае, если ограждающее устройство устанавливается для регулирования въезда и (или) выезда транспортных средств на придомовые территории двух и более многоквартирных домов, то установка таких устройств осуществляется на основании принятых на общих собраниях решений собственников помещений всех таких многоквартирных домов.

5. В решении общего собрания указываются сведения о лице, уполномоченном на представление интересов собственников помещений в многоквартирном доме по вопросам, связанным с установкой ограждающих устройств и их демонтажем (далее — уполномоченное собственниками лицо).

6. Въезд на придомовую территорию транспортных средств собственников помещений в многоквартирном доме и иных лиц осуществляется в порядке, установленном общим собранием собственников помещений в многоквартирном доме.

7. Решение общего собрания собственников помещений в многоквартирном доме с приложением проекта размещения ограждающего устройства, в котором указывается место размещения, тип, размер, внешний вид ограждающего устройства, направляется уполномоченным собственниками лицом для согласования в совет депутатов муниципального округа, на территории которого планируется размещение соответствующего ограждающего устройства (далее — совет депутатов).

8. Решение о согласовании установки ограждающего устройства либо об отказе в согласовании принимается советом депутатов в срок не позднее 30 дней со дня поступления документов (п. 7).

9. Основаниями для отказа в согласовании советом депутатов установки ограждающего устройства являются:

9.1. Несоблюдение требований по обеспечению круглосуточного и беспрепятственного проезда на придомовую территорию пожарной техники, транспортных средств правоохранительных органов, скорой медицинской помощи, служб Министерства Российской Федерации по делам гражданской обороны, чрезвычайным ситуациям и ликвидации последствий стихийных бедствий, организаций газового хозяйства и коммунальных служб.

9.2. Создание ограждающим устройством препятствий или ограничений проходу пешеходов и (или) проезду транспортных средств на территории общего пользования, определяемые в соответствии с законодательством Российской Федерации о градостроительной деятельности (далее — территории общего пользования).

10. Решение совета депутатов о согласовании либо отказе в согласовании установки ограждающего устройства направляется уполномоченному собственниками лицу не позднее 5 рабочих дней с момента его принятия.

11. Установка и содержание ограждающих устройств осуществляется за счет собственных средств собственников помещений в многоквартирном доме.

12. Собственники помещений в многоквартирном доме при установке и последующей эксплуатации ограждающих устройств на придомовых территориях обеспечивают круглосуточный и беспрепятственный проезд на придомовую территорию пожарной техники, транспортных средств правоохранительных органов, скорой медицинской помощи, служб Министерства Российской Федерации по делам гражданской обороны, чрезвычайным ситуациям и ликвидации последствий стихийных бедствий, организаций газового хозяйства и коммунальных служб.

13. Запрещается установка и эксплуатация ограждающих устройств, препятствующих или ограничивающих проход пешеходов и проезд транспортных средств на территории общего пользования.

14. В случае нарушения требований настоящего Порядка при установке ограждающих устройств ограждающие устройства подлежат демонтажу и перемещению на специально организованные для хранения площадки (далее — демонтаж) в порядке и на условиях, аналогичных порядку, установленному для освобождения земельных участков от незаконно размещенных на них объектов, не являющихся объектами капитального строительства.

15. Ограждающие устройства демонтируются в случае, если они препятствуют проведению работ по благоустройству территории, строительству (реконструкции) и (или) капитальному ремонту объектов капитального строительства, осуществляемых за счет средств бюджета города Москвы, при условии компенсации затрат собственников помещений в многоквартирном доме на приобретение и установку такого ограждающего устройства, определяемых на основании отчета независимой оценки.

16. Выплата компенсации (п. 15) производится государственным заказчиком работ по благоустройству территории или государственным заказчиком работ по строительству (реконструкции) и (или) капитальному ремонту объектов капитального строительства за счет средств бюджета города Москвы, выделенных на проведение указанных работ (далее — государственный заказчик), на основании документов (п. 18).

17. В случаях, предусмотренных пунктом 15 настоящего Порядка, государственный заказчик обеспечивает размещение в средствах массовой информации, на официальных сайтах государственного заказчика, префектуры административного округа города Москвы и управы района города Москвы в информационно-телекоммуникационной сети Интернет, досках объявлений префектуры административного округа города Москвы и управы района города Москвы, а также непосредственно на ограждающих устройствах следующей

информации:

17.1. О дате проведения работ по демонтажу ограждающего устройства.

17.2. О месте, сроке предоставления и перечне документов, представляемых государственному заказчику в целях выплаты компенсации, предусмотренной пунктом 14 настоящего Порядка.

18. В качестве документов, являющихся основанием для выплаты компенсации, уполномоченным собственниками лицом представляются:

18.1. Решение общего собрания собственников помещений в многоквартирном доме об установке ограждающего устройства, согласованное в соответствии с пунктом 6 настоящего Порядка с советом депутатов.

18.2. Документы, подтверждающие факт приобретения и (или) установки ограждающего устройства.

18.3. Реквизиты банковского счета уполномоченного собственниками лица для перечисления денежных средств в качестве компенсации за демонтаж ограждающего устройства.

19. Государственный заказчик:

19.1. Обеспечивает проведение независимой оценки стоимости подлежащего демонтажу ограждающего устройства.

19.2. Осуществляет перечисление на банковский счет (п. 18.3) денежных средств в качестве компенсации за демонтаж ограждающего устройства в размере, определенном в отчете об оценке подлежащего демонтажу ограждающего устройства.

20. Размер денежной компенсации, определенный на основании отчета об оценке, может быть обжалован собственниками помещений в многоквартирном доме в соответствии с законодательством Российской Федерации, в том числе в судебном порядке.

Временные ограждающие устройства используются на стройплощадках для обеспечения безопасности. Отдельная их категория устанавливается на опалубке.

Временное ограждающее устройство необходимо для обеспечения безопасности при строительно-монтажных работах.

Такие конструкции, как струбцина ограждения перекрытия, предназначены еще для того, чтобы перекрыть подходы к местам перепада по высоте (на стройплощадках таких довольно много) и опасным зонам. Они же предотвращают случайное падение людей и предметов (инструментов, оборудования, строительного мусора) с высоты.

Монтаж ограждений.

Очень удобно, что установка ограждающего устройства может производиться как на горизонтальных поверхностях (например, перекрытиях), так и на вертикальных (блоках), а также на парапетах и бордюрах.

Стойки изготавливаются в соответствии с требованиями ГОСТ 23118-99 и ГОСТ 23120-78.

Их фиксация производится при помощи перемещаемого кулака с распорным болтом. После того, как закреплены металлические стойки (высота 1,1 м), в их П-образные держатели вкладываются деревянные бруски – они выполняют функцию ограждающего пояса, то есть защитных перекрытий, так как заполняют пространство между опорами, предотвращая проход или падение.

Правильно смонтированная конструкция гарантирует прочность и жесткость, предусмотренную СНиП 21.01.07-85 (в этом документе оговаривается величина нагрузок и сила воздействия, которое могут выдержать подобные ограждения).

Особенности конструкции:

- Поверхность стоек обычно оцинковывается, чтобы предотвратить коррозию металла.

- Окрашивают ее обычно в красно-коричневый либо желтый цвет. Во-первых, это тоже защищает от ржавчины, во-вторых, делает ограждающее устройство заметнее.

- Обратите внимание, что ограждающее устройство типа струбцина несколько отличается от моделей клинового типа. Поэтому, делая заказ, обязательно сообщите менеджеру, какая именно конструкция вам требуется. Впрочем, оба варианта прочны и надежны, лишь несколько отличаясь внешним видом и принципами крепления.

Учитывая тот факт, что многоэтажные постройки монолитного типа сейчас насчитывают десятки этажей и во время заливки перекрытий происходит серьезная ветровая нагрузка — ограждающее устройство опалубки по праву считается качественным решением для обеспечения безопасности. Причем, практически единственным. Карабины, которыми оснащены все страховочные пояса, крепятся к трубчатым рамам, а поперечные перекладины не допускают выпадения людей.

Ограждающее устройство опалубки перекрытий сейчас рекомендовано к использованию на всех строительных площадках при возведении монолитных или монолитно-кирпичных зданий.

- Оно легко монтируется и убирается для переноса в другое место.

- Конструкция проста, но вместе с тем очень надежна.

- Крепить ее можно практически на любые поверхности.

- Благодаря использованию подобных ограждений работодатель обеспечивает требуемый уровень безопасности работникам.

- Стоимость конструкций вполне приемлема, особенно с учетом того, что они могут использоваться более одного раза, а при соблюдении правил хранения прослужат более 10 лет.

Заказывая продукцию этого типа у производителя, вы получаете качественный товар по приемлемой цене.

2.3.2. Оградительные устройства (ограждения)

Предназначены для предотвращения доступа человека в опасную зону и предотвращению выделения в рабочую зону опасных и вредных факторов производства. Они применяются для изоляции движущихся частей машин, зон обработки станков, прессов, ударных элементов машин и т. д. Оградительные устройства могут быть стационарными, подвижными и переносными, их иногда называют барьерами.

Ограждений могут быть:

стационарные,т.е. составляющие одно целое с корпусом машины,

съемные,

откидные,

раздвижные,

накладные,

приставные.

Их выполняют в виде защитных кожухов, дверец, козырьков, барьеров, экранов, устанавливаемых как на самом оборудовании, так и рядом с ним

Оградительные устройства изготавливают из металла, пластмасс, дерева и могут быть как сплошными, так и сетчатыми.

Существует четыре общих типа ограждений (барьеров, препятствующих входу в опасные зоны).

Стационарные ограждения. Любое стационарное заграждение является постоянной частью данной машины и не зависит от движущихся частей, выполняя свою функцию. Оно может быть выполнено из листового металла, проволочной сетки, реек, пластмасс.

Совмещенные защитные устройства. Ограждение снабжено устройством блокировки. Когда ограждение открыто, механизм блокировки автоматически отключается или разъединяется, и машина не может продолжить свой цикл или начать новый, пока защитное ограждение не будет поставлено на место. Тем не менее возвращение на место защитного устройства не влечет за собой автоматического включения машины. Совмещенные с блокировками ограждения могут использовать электрическую, механическую, гидравлическую или пневматическую энергию, а также комбинацию из этих видов энергии.

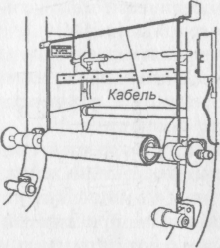

Пример блокирующего устройства показан на рис. 3.107 (Девясилов, 2003). На рисунке механизм трепальной машины (используемой в текстильной промышленности) закрыт защитным устройством в виде блокирующего барьера. Это устройство не может быть поднято, пока машина работает, и, наоборот, машину нельзя включить, если защитное устройство находится в поднятом положении.

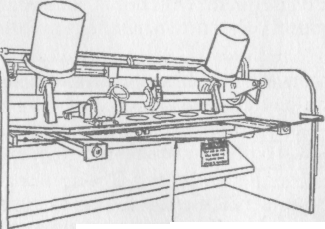

Регулируемые защитные устройства. Регулируемые защитные устройства позволяют достичь гибкости в выборе различных размеров материалов. Рис. 3.108 (Девясилов, 2003) показывает регулируемое вставное защитное устройство на ленточной пиле.

Саморегулирующиеся защитные устройства. Открытие саморегулирующихся устройств зависит от движения материала. Когда рабочий продвигает материал в опасную зону, защитное ограждение откидывается, открывая достаточно большое пространство только для приема материала. После того как материал снят, ограждение возвращается на первоначальную позицию.

Устройства обнаружения присутствия останавливают машину или прерывают рабочий цикл или операцию, если рабочий находится в пределах опасной зоны. По принципу действия устройства могут быть фотоэлектрическими, электромагнитными (радиочастотными), электромеханическими, радиационными, механическими. Имеются и другие менее распространенные виды блокирующих устройств (пневматические, ультразвуковые).

Фотоэлектрическое (оптическое) устройство присутствия использует систему световых источников и органов управления, которые могут прерывать рабочий цикл машин.

Оттягивающие устройства являются по сути одной из разновидностей механической блокировки. В оттягивающих устройствах используется серия проводов, прикрепленных к рукам, запястьям и предплечьям рабочего. Они применяются прежде всего в машинах ударного действия. На рис. 3.114 (Девясилов, 2003) показано оттягивающее устройство, установленное на небольшом прессе.

На рис. 3.117 показан каландр, оснащенный устройством подобного типа (Девясилов, 2003).

В практике обеспечения защиты от механических опасностей широко используются и другие методы.

Рис. 3.117. Каландр, оснащенный кабелем автоматического отключения

Двуручное управление требует постоянного синхронного давления на кнопки в процессе работы машины. При этом типе управления руки рабочего находятся в безопасном месте на кнопках управления и на безопасном расстоянии от опасной зоны во время работы машины (рис. 3.118).

Двуручное включение требует синхронного нажатия обеих кнопок для запуска рабочего цикла машины, после чего руки свободны. Кнопки пуска должны располагаться достаточно далеко от опасной зоны, чтобы рабочий не успел переместить руки от кнопок в опасную зону до того, как будет завершена опасная часть технологической операции (рис. 3.119).

Автоматическая подача. Обрабатываемый материал автоматически подается с роликов или других механизмов подачи машины. При этом устраняется необходимость действия рабочего в опасной зоне (рис. 3.121).

Автоматический сброс. При автоматическом сбросе может использоваться или давление воздуха, или какое-либо механическое приспособление для того, чтобы снять обработанную заготовку с машины, например из-под пресса. Автоматический сброс может быть связан с операторским пультом управления для того, чтобы не допустить начала новой операции прежде, чем будет завершено снятие очередной заготовки

Предупредительные барьеры. Предупредительные барьеры не предоставляют физическую защиту, они служат только в качестве напоминания рабочему, что он приближается к опасной зоне. Предупредительные барьеры не считаются надежными защитными средствами,

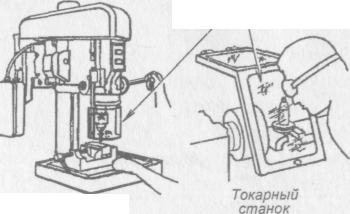

Экраны. Могут использоваться для защиты от летящих частиц, стружки, осколков и т. д., вылетающих из зоны обработки. На рис. 3.127 показаны два возможных способа применения экранов.

Барьер безопасности (ограждение от несанкционированного проникновения)

Рис. 3.126. Механические ножницы с предупредительным заграждением

Прозрачное ограждение

Сверлильный станок

Держатели и прихваты. Подобный инструмент используется для размещения и удаления материала. Типичным способом его применения может быть случай, когда рабочему нужно дотянуться и поправить заготовку, находящуюся в опасной зоне. На рис. 3.128 показаны инструменты, применяемые для этих целей. Этот инструмент не следует использовать вместо других защитных приспособлений машины, его следует считать просто дополнением к той защите, которую обеспечивают другие защитные приспособления.

Рейки и планки для проталкивания материала (рис. 3.129) могут использоваться при подаче материала в машину, например механическую пилу. Когда становится необходимым участие рук в непосредственной близости к полотну пилы, такая рейка или планка может обеспечить дополнительную безопасность и предотвратить травму.

При проектировании ограждений необходимо руководствоваться требованиями, предъявляемыми к ограждениям, а также выполнением условий:

Наличие общего кожуха для всех защищаемых механизмов, для обеспечения доступа к ним через отверстия, дверцы, кожухи

Обеспечение размещения механизмов и передач в одном общем кожухе

Установка на часто обслуживаемых механизмах стационарных ограждений

Радиус округления кромки ограждения должен быть не менее 2мм

Опасные зоны и механизмы должны ограждаться со всех сторон

Крепление ограждений должно осуществляться болтами «впотай», то есть головки должны быть утоплены в тело ограждения

При необходимости между ограждением и корпусом машины устанавливают прокладки

Между ограждением и корпусом машины максимальный зазор должен быть не более 5 мм

Исходят из максимального удобства обслуживания машины

Ограждения могут закрывать отдельно выступающие части машины

При проектировании машин и механизмов проектирование средств защиты осуществляется одновременно на всех этапах создания и проектирования машины.

Крепеж ограждения, а также ручки и фиксаторы должны иметь характерную форму, позволяющую с меньшими усилиями и меньшей шероховатостью внешних поверхностей, открывать, снимать, раздвигать ограждения.

Ручки не должны иметь острых граней, рациональной формой сечения является овал, минимальный зазор между внутренней поверхностью ручки и поверхностью ограждения должен быть не менее 35 мм.

Ручки, выступающие за габарит машины, должны быть утоплены в плоскости ограждения.

В большинстве случаев для предотвращения самопроизвольного открывания применяются фиксаторы.

Особое место занимают звукоизолирующие ограждения предназначенные защищать от шума. С внутренней стороны наносят специальные смолы и материалы.

При проектировании ограждения используют стальные листы, стальное литье, алюминия и других материалов, позволяющих приспособить контур ограждения к контуру машины.

На машинах для обслуживания высоко расположенных механизмов должны быть рифленые или обрезиненные опорные поверхности на укрытиях и станинах или специальные площадки и подножки (табл. 46).

Для подъема на стационарные площадки на машинах должны быть лестницы шириной 0,7 м (табл. 47).

Таблица 47

Частота пользования лестницей | Угол наклона лестницы, ° | Ширина ступеней, мммм | Расстояние ступенями, м |

1 — 3 раза в смену 4 раза в смену и более | от 65 до 70 » 50 » 60 | Не менее 0,12 0,12 до 0,15 | 0,22 до0,25 » 0,17 » 0,20 |

Стационарные и передвижные лестницы с площадками должны иметь перила высотой не менее 1 м и сплошную обшивку по низу высотой 0,1—0,15 м. Для обслуживания механизмов машины, расположенных на высоте до 3 м от пола, должны предусматриваться приставные лестницы с углом наклона к полу 60° с легко фиксируемыми опорными крючками на несущих конструкциях машин для работы в течение не более 2 мин; передвижными лестницами с площадкой для работы в течение более 2 мин. Настилы площадок должны быть сплошными и иметь рифленую поверхность. На машинах, где образуются заряды статического электричества, настилы площадок должны иметь диэлектрическое покрытие. Опорные элементы площадок и лестниц должны быть рассчитаны на нагрузку не менее 0,5′ 103 Па. Сохранение безопасного состояния производственного процесса достигается соблюдением всех безопасных, санитарно-гигиенических, психофизиологических и эстетических условий на рабочем месте, устранением неудобств, утомляющих поз, обеспечением безопасности и удобства обслуживания

| На главную | База 1 | База 2 | База 3 |

| Поиск по реквизитамПоиск по номеру документаПоиск по названию документаПоиск по тексту документа |

| Искать все виды документовДокументы неопределённого видаISOАвиационные правилаАльбомАпелляционное определениеАТКАТК-РЭАТПЭАТРВИВМРВМУВНВНиРВНКРВНМДВНПВНПБВНТМ/МЧМ СССРВНТПВНТП/МПСВНЭВОМВПНРМВППБВРДВРДСВременное положениеВременное руководствоВременные методические рекомендацииВременные нормативыВременные рекомендацииВременные указанияВременный порядокВрТЕРВрТЕРрВрТЭСНВрТЭСНрВСНВСН АСВСН ВКВСН-АПКВСПВСТПВТУВТУ МММПВТУ НКММПВУП СНЭВУППВУТПВыпускГКИНПГКИНП (ОНТА)ГНГОСТГОСТ CEN/TRГОСТ CISPRГОСТ ENГОСТ EN ISOГОСТ EN/TSГОСТ IECГОСТ IEC/PASГОСТ IEC/TRГОСТ IEC/TSГОСТ ISOГОСТ ISO GuideГОСТ ISO/DISГОСТ ISO/HL7ГОСТ ISO/IECГОСТ ISO/IEC GuideГОСТ ISO/TRГОСТ ISO/TSГОСТ OIML RГОСТ ЕНГОСТ ИСОГОСТ ИСО/МЭКГОСТ ИСО/ТОГОСТ ИСО/ТСГОСТ МЭКГОСТ РГОСТ Р ЕНГОСТ Р ЕН ИСОГОСТ Р ИСОГОСТ Р ИСО/HL7ГОСТ Р ИСО/АСТМГОСТ Р ИСО/МЭКГОСТ Р ИСО/МЭК МФСГОСТ Р ИСО/МЭК ТОГОСТ Р ИСО/ТОГОСТ Р ИСО/ТСГОСТ Р ИСО/ТУГОСТ Р МЭКГОСТ Р МЭК/ТОГОСТ Р МЭК/ТСГОСТ ЭД1ГСНГСНрГСССДГЭСНГЭСНмГЭСНмрГЭСНмтГЭСНпГЭСНПиТЕРГЭСНПиТЕРрГЭСНрГЭСНсДИДиОРДирективное письмоДоговорДополнение к ВСНДополнение к РНиПДСЕКЕНВиРЕНВиР-ПЕНиРЕСДЗемЕТКСЖНМЗаключениеЗаконЗаконопроектЗональный типовой проектИИБТВИДИКИМИНИнструктивное письмоИнструкцияИнструкция НСАМИнформационно-методическое письмоИнформационно-технический сборникИнформационное письмоИнформацияИОТИРИСОИСО/TRИТНИТОсИТПИТСИЭСНИЭСНиЕР Республика КарелияККарта трудового процессаКарта-нарядКаталогКаталог-справочникККТКОКодексКОТКПОКСИКТКТПММ-МВИМВИМВНМВРМГСНМДМДКМДСМеждународные стандартыМетодикаМетодика НСАММетодические рекомендацииМетодические рекомендации к СПМетодические указанияМетодический документМетодическое пособиеМетодическое руководствоМИМИ БГЕИМИ УЯВИМИГКМММНМОДНМонтажные чертежиМос МУМосМРМосСанПинМППБМРМРДСМРОМРРМРТУМСанПиНМСНМСПМТМУМУ ОТ РММУКМЭКННАС ГАНБ ЖТНВННГЭАНДНДПНиТУНКНормыНормы времениНПНПБНПРМНРНРБНСПНТПНТП АПКНТП ЭППНТПДНТПСНТСНЦКРНЦСОДМОДНОЕРЖОЕРЖкрОЕРЖмОЕРЖмрОЕРЖпОЕРЖрОКОМТРМОНОНДОНКОНТПОПВОПКП АЭСОПНРМСОРДОСГиСППиНОСНОСН-АПКОСПОССПЖОССЦЖОСТОСТ 1ОСТ 2ОСТ 34ОСТ 4ОСТ 5ОСТ ВКСОСТ КЗ СНКОСТ НКЗагОСТ НКЛесОСТ НКМОСТ НКММПОСТ НКППОСТ НКПП и НКВТОСТ НКСМОСТ НКТПОСТ5ОСТНОСЭМЖОТРОТТПП ССФЖТПБПБПРВПБЭ НППБЯПВ НППВКМПВСРПГВУПереченьПиН АЭПисьмоПМГПНАЭПНД ФПНД Ф СБПНД Ф ТПНСТПОПоложениеПорядокПособиеПособие в развитие СНиППособие к ВНТППособие к ВСНПособие к МГСНПособие к МРПособие к РДПособие к РТМПособие к СНПособие к СНиППособие к СППособие к СТОПособие по применению СППостановлениеПОТ РПОЭСНрППБППБ-АСППБ-СППБВППБОППРПРПР РСКПР СМНПравилаПрактическое пособие к СППРБ АСПрейскурантПриказПротоколПСРр Калининградской областиПТБПТЭПУГПУЭПЦСНПЭУРР ГазпромР НОПРИЗР НОСТРОЙР НОСТРОЙ/НОПР РСКР СМНР-НП СРО ССКРазъяснениеРаспоряжениеРАФРБРГРДРД БГЕИРД БТРД ГМРД НИИКраностроенияРД РОСЭКРД РСКРД РТМРД СМАРД СМНРД ЭОРД-АПКРДИРДМРДМУРДПРДСРДТПРегламентРекомендацииРекомендацияРешениеРешение коллегииРКРМРМГРМДРМКРНДРНиПРПРРТОП ТЭРС ГАРСНРСТ РСФСРРСТ РСФСР ЭД1РТРТМРТПРУРуководствоРУЭСТОП ГАРЭГА РФРЭСНрСАСанитарные нормыСанитарные правилаСанПиНСборникСборник НТД к СНиПСборники ПВРСборники РСН МОСборники РСН ПНРСборники РСН ССРСборники ценСБЦПСДАСДАЭСДОССерияСЗКСНСН-РФСНиПСНиРСНККСНОРСНПСОСоглашениеСПСП АССП АЭССправочникСправочное пособие к ВСНСправочное пособие к СНиПСправочное пособие к СПСправочное пособие к ТЕРСправочное пособие к ТЕРрСРПССНССЦСТ ССФЖТСТ СЭВСТ ЦКБАСТ-НП СРОСТАСТКСТМСТНСТН ЦЭСТОСТО 030 НОСТРОЙСТО АСЧМСТО БДПСТО ВНИИСТСТО ГазпромСТО Газпром РДСТО ГГИСТО ГУ ГГИСТО ДД ХМАОСТО ДОКТОР БЕТОНСТО МАДИСТО МВИСТО МИСТО НААГСТО НАКССТО НКССТО НОПСТО НОСТРОЙСТО НОСТРОЙ/НОПСТО РЖДСТО РосГеоСТО РОСТЕХЭКСПЕРТИЗАСТО САСТО СМКСТО ФЦССТО ЦКТИСТО-ГК «Трансстрой»СТО-НСОПБСТПСТП ВНИИГСТП НИИЭССтП РМПСУПСССУРСУСНСЦНПРТВТЕТелеграммаТелетайпограммаТематическая подборкаТЕРТЕР Алтайский крайТЕР Белгородская областьТЕР Калининградской областиТЕР Карачаево-Черкесская РеспубликаТЕР Краснодарского краяТЕР Мурманская областьТЕР Новосибирской областиТЕР Орловской областиТЕР Республика ДагестанТЕР Республика КарелияТЕР Ростовской областиТЕР Самарской областиТЕР Смоленской обл.ТЕР Ямало-Ненецкий автономный округТЕР Ярославской областиТЕРмТЕРм Алтайский крайТЕРм Белгородская областьТЕРм Воронежской областиТЕРм Калининградской областиТЕРм Карачаево-Черкесская РеспубликаТЕРм Мурманская областьТЕРм Республика ДагестанТЕРм Республика КарелияТЕРм Ямало-Ненецкий автономный округТЕРмрТЕРмр Алтайский крайТЕРмр Белгородская областьТЕРмр Карачаево-Черкесская РеспубликаТЕРмр Краснодарского краяТЕРмр Республика ДагестанТЕРмр Республика КарелияТЕРмр Ямало-Ненецкий автономный округТЕРпТЕРп Алтайский крайТЕРп Белгородская областьТЕРп Калининградской областиТЕРп Карачаево-Черкесская РеспубликаТЕРп Краснодарского краяТЕРп Республика КарелияТЕРп Ямало-Ненецкий автономный округТЕРп Ярославской областиТЕРрТЕРр Алтайский крайТЕРр Белгородская областьТЕРр Калининградской областиТЕРр Карачаево-Черкесская РеспубликаТЕРр Краснодарского краяТЕРр Новосибирской областиТЕРр Омской областиТЕРр Орловской областиТЕРр Республика ДагестанТЕРр Республика КарелияТЕРр Ростовской областиТЕРр Рязанской областиТЕРр Самарской областиТЕРр Смоленской областиТЕРр Удмуртской РеспубликиТЕРр Ульяновской областиТЕРр Ямало-Ненецкий автономный округТЕРррТЕРрр Ямало-Ненецкий автономный округТЕРс Ямало-Ненецкий автономный округТЕРтр Ямало-Ненецкий автономный округТехнический каталогТехнический регламентТехнический регламент Таможенного союзаТехнический циркулярТехнологическая инструкцияТехнологическая картаТехнологические картыТехнологический регламентТИТИ РТИ РОТиповая инструкцияТиповая технологическая инструкцияТиповое положениеТиповой проектТиповые конструкцииТиповые материалы для проектированияТиповые проектные решенияТКТКБЯТМД Санкт-ПетербургТНПБТОИТОИ-РДТПТПРТРТР АВОКТР ЕАЭСТР ТСТРДТСНТСН МУТСН ПМСТСН РКТСН ЭКТСН ЭОТСНэ и ТЕРэТССЦТССЦ Алтайский крайТССЦ Белгородская областьТССЦ Воронежской областиТССЦ Карачаево-Черкесская РеспубликаТССЦ Ямало-Ненецкий автономный округТССЦпгТССЦпг Белгородская областьТСЦТСЦ Белгородская областьТСЦ Краснодарского краяТСЦ Орловской областиТСЦ Республика ДагестанТСЦ Республика КарелияТСЦ Ростовской областиТСЦ Ульяновской областиТСЦмТСЦО Ямало-Ненецкий автономный округТСЦп Калининградской областиТСЦПГ Ямало-Ненецкий автономный округТСЦэ Калининградской областиТСЭМТСЭМ Алтайский крайТСЭМ Белгородская областьТСЭМ Карачаево-Черкесская РеспубликаТСЭМ Ямало-Ненецкий автономный округТТТТКТТПТУТУ-газТУКТЭСНиЕР Воронежской областиТЭСНиЕРм Воронежской областиТЭСНиЕРрТЭСНиТЕРэУУ-СТУказУказаниеУказанияУКНУНУОУРврУРкрУРррУРСНУСНУТП БГЕИФАПФедеральный законФедеральный стандарт оценкиФЕРФЕРмФЕРмрФЕРпФЕРрФормаФорма ИГАСНФРФСНФССЦФССЦпгФСЭМФТС ЖТЦВЦенникЦИРВЦиркулярЦПИШифрЭксплуатационный циркулярЭРД |

| Показать все найденные Показать действующие Показать частично действующие Показать не действующие Показать проекты Показать документы с неизвестным статусом |

| Упорядочить по номеру документаУпорядочить по дате введения |

Ограждающее устройство — argoss-m.com

Ограждающие устройство для опалубки — это защитное сооружение, исключающее доступ людей в зону опасного производственного фактора, и для изоляции определенных рабочих мест от посторонних лиц.

По технике безопасности и условиям труда, на стройке должны применяться ограждающие устройства для организации безопасности строительных работ на период возведении стен и перекрытий. Устанавливается на высоте свыше 1,3м, монтируется по всему периметру возводимого здания, с открытых сторон лестничных маршей, в перекрытиях между этажами, в проемах шахт лифтов, в оконных проемах, в зоне кладочных работ(монтируется на перекрытия). Также необходимо для предотвращения падения людей и прочих несчастных случаев.

Ограждающие устройство для перекрытия с креплениями к торцам плит, состоит из стоек, бортовой доски, связей и струбницы, которые крепятся к торцам плиты перекрытия, между колоннами.

ОСНОВНЫЕ ТЕХНИЧЕСКИЕ ДАННЫЕ

- Толщина перекрытий, к которым может крепиться устройство ограждающее, мм — 500

- Высота стоек ограждения постоянная, мм — 1250

- Расстояние от края перекрытия до оси опорных пластин, мм — 200

- Габаритные размеры, мм — 1400х300

- Масса ограждающего устройства, кг — 11

- Число циклов работы, не менее — 200

КОМПЛЕКТ ПОСТАВКИ

- Устройство ограждающее, шт.

- Паспорт, шт. на партию в устройств ограждающих -1

УСТРОЙСТВО И ПРИНЦИП РАБОТЫ

- Устройство ограждающее представляет собой стойку поз. 1 (рис. 1) высотой 1250 мм к которой приварены 3 кронштейна для крепления досок ограждения. Подвижная стойка (поз. 2) перемещается вниз относительно стойки 1 на расстояние до 500 мм (мах толщина перекрытия) и фиксируется при помощи стяжного винта 2 ( D 17 mm) и крыльчатой гайки 3 (D 90 mm).

УКАЗАНИЕ МЕР БЕЗОПАСНОСТИ

- При работе с устройством ограждающим руководствоваться общими требованиями мер безопасности при строительных работах и пр.

- Для правильной работы устройства ограждающего его следует надежно укрепить..

- Устройство ограждающее, находящееся в эксплуатации, должно подвергаться осмотрам через 20-30 циклов работы.

ГАРАНТИЙНЫЕ ОБЯЗАТЕЛЬСТВА

- Изготовитель гарантирует соответствие устройства ограждающего чертежам.

- Срок гарантии устанавливается 6 месяцев с момента ввода, но не более 9 месяцев со дня отгрузки потребителю

Ограждающие устройства

RSS

- Совет депутатов

- Глава муниципального округа Хорошево-Мневники

- Совет депутатов

- Депутаты Совета депутатов

- Список почетных граждан района Хорошево-Мневники

- График приема населения депутатами Совета депутатов муниципального округа Хорошево-Мневники

- Ежегодные отчеты главы управы района, и информации руководителей городских организаций

- График проведения заседаний

- План заседаний Совета депутатов на 2015 год

- План заседаний Совета депутатов на 2016 год

- Сведения о доходах

- План заседаний Совета депутатов на 2017 год

- План заседаний Совета депутатов на 2018 год

- План заседаний Совета депутатов на 2019 год

- План заседаний Совета депутатов на 2020 год

- Аппарат администрации

- Структура

- Руководство

- Муниципальные услуги

- Полномочия администрации

- Сведения о доходах

- Вакансии

- Отчеты об исполнении бюджета

- План мероприятий по реализации вопросов местного значения администрации муниципального округа Хорошево-Мневники в городе Москве

- Нормативно-правовые акты

- Ограждающие устройства

- Противодействие коррупции

- Решения Совета депутатов муниципального округа

- Пресс-центр

- Новости

- Медиа

- Московский муниципальный вестник

- Электронная приемная

- Контакты

- Правопорядок, безопасноть, законность

- Госуслуги

- Антитеррор

- Отдел МВД по району Хоршево-Мневники города Москвы

- Безопасность на железной дороге

- Борьба с наркотиками

- Противодействие экстремизму

- ГИБДД

- Патриотическое воспитание

- Хорошевская межрайонная прокуратура

- Экстремизм

- Военкомат

- Конкурсы

- Ограждающие устройства

- Нормативные и правые документы

- Уведомления о приеме обращений граждан о согласовании установки ограждающих устройств

- Решения о согласовании установки шлагбаумов

- Другая информация

Главная//Ограждающие устройства//

Главная//Ограждающие устройства//Ограждающие устройства — Справочник химика 21

Все движущиеся части машин, электродвигателей, насосов должны иметь надежные ограждения. Снимать ограждения с работающего оборудования или работать при неисправном состоянии ограждающих устройств категорически запрещается. [c.327]В печах многоподовых, многокамерных с кипящими слоями футеровка подины участвует в теплообмене радиацией и одновременно является ограждающим устройством зон с различными температурами. В печах руднотермических дуговых футеровка подины непосредственно участвует в передаче электроэнергии. [c.31]

Ежесменное ТО является основным и решающим профилактическим мероприятием, предназначенным для обеспечения надежной работы оборудования между ремонтами. Ежесменное ТО проводят, как правило, без остановки технологического процесса. В объем ежесменного ТО входят следующие основные работы обтирка, чистка, регулярный наружный осмотр, выявление всех неисправностей, смазывание, подтяжка сальников, проверка состояния масляных и охлаждающих систем подшипников, наблюдение за состоянием крепежных деталей, соединений и их подтяжка, проверка исправности ограждающих устройств и заземления, устранение мелких дефектов, частичное регулирование и др. [c.348]

В ежесменное техническое обслуживание входят следующие основные работы обтирка, чистка, регулярный наружный осмотр, смазка, подтяжка сальников, проверка состояния масляных н охлаждающих систем подшипников, наблюдение за состоянием крепежных деталей, соединений и их подтяжка, устранение мелких дефектов, частичная регулировка, проверка состояния ограждающих устройств с целью обеспечения безопасных условий труда и др. [c.86]

В ежесменное техническое обслуживание входят следующие основные работы обтирка, чистка, регулярный наружный осмотр, смазка, подтяжка сальников, проверка состояния масляных и охлаждающих систем подшипников, наблюдение за состоянием крепежных деталей, соединений и их подтяжка, проверка исправности заземления, устранение мелких дефектов, частичная регулировка, выявление общего состояния тепловой изоляции и противокоррозионной защиты, проверка состояния ограждающих устройств с целью обеспечения безопасных условий труда и др. [c.119]

В межремонтное обслуживание оборудования входят смазка, обтирка, чистка, регулярный наружный осмотр оборудования, выявление наружных дефектов, проверка работы предохранительных устройств, трущихся частей и состояния масляных и охлаждающих систем, наличия и исправности ограждающих устройств, наблюдение за работой контрольно-измерительных приборов и автоматических устройств, за натяжением и состоянием ремней, тросов, цепей, особенно мест их соединения и крепления, а также за состоянием и подтяжкой ослабших болтовых, шпоночных, клиновых соединений и крепежных деталей, проверка действия тормозов и приспособлений для моментальной аварийной остановки машин. [c.55]

При одновременной работе нескольких сварщиков на разных уровнях по одной вертикали, наряду с обязательной защитой головы каской, должны быть предусмотрены ограждающие устройства (тенты, глухие настилы пт. п.) для защиты работающих от падающих брызг металла, огарков и др., а сварщики должны иметь сумки для электродов и ящики для огарков. Разбрасывать огарки запрещается. [c.384]

Засыпные (набивные) конструкции при производстве изоляционных работ удобны тем, что могут изготовляться в сухом виде при любой конфигурации аппаратуры. Засыпные мелкозернистые материалы (торфяная крошка, обожженный вермикулит и др.), а также волокнистые материалы (минеральная вата, пенька и др.) наносятся на изолируемую поверхность путем утрамбовки в ограждающем устройстве (рис. 5-10). [c.195]

Для предохранения изоляционного слоя от самоуплотнения при сотрясениях и вибрациях, а также от усадки под действием веса ограждающих устройств и наружного (отделочного) слоя устанавливают опоры, фиксирующие положение отдельных слоев изоляции и ограждающих стен. По окончании набивки пояса изоляции ограждающую стенку стягивают бандажами из полосовой стали или проволочными кольцами и прикрепляют их к крепежным деталям. Порошкообразные и волокнистые материалы в свободно насыпанном состоянии имеют меньшую теплопроводность, чем в уплотненном виде (рис. 5-11). [c.195]

Просеивающая машина А1-БПК представляет собой блочную конструкцию, состоящую из станины 1, двух просеивателей 6, двух приводов 2, бункера 7, двух ограждающих устройств 5. Станина, изготовленная из листовой стали толщиной 6 мм, состоит из верхнего прямоугольного основания корытообразной формы и четырех опорных стоек из уголкового гнутого профиля. К основанию станины, имеющему два окна для вывода очищенного продукта и окно для подсоединения к системе аспирации, прикреплены два просеивателя с индивидуальными электроприводами. [c.286]

Соединительные муфты на центробежных насосах и приводы компрессоров должны быть по всей длине закрыты ограждающими устройствами. При ремонте компрессора или насоса необходимо отключать электропроводку от мотора. Концы отключенной электропроводки долншы быть изолированы. Подтягивать сальники на работающих насосах опасно. Поэтому перед подтягиванием сальника насос нужно остановить и включить в работу запасной. [c.122]

При одновременной работе сварщиков или резчиков металлов и сплавов на различных высотах по одной вертикали, наряду с обязательной защитой головы каской, должны быть предусмотрены ограждающие устройства (тенты, глухие настилы и т. п.) для защиты работающих от падающих брызг металла, огарков и др. [c.192]

Не приступать к работе при обнаружении неисправности даже части ограждающего устройства. [c.236]

Наличие местных отсосов, применение респираторов, исправность ограждающих устройств [c.224]

Межремонтное обслуживание оборудования включает в себя его регулярный наружный осмотр, проверку состояния и чистоты всей арматуры, предохранительных и ограждающих устройств, контрольно-измерительных приборов и других элементов оборудования, обеспечивающих нормальное течение производственного процесса. Информация о состоянии оборудования и обслуживающих его устройств фиксируется и служит основанием для определения направления и объема предстоящих ремонтных работ. [c.193]

План или проект производства работ должен предусматривать все необходимые меры безопасности, в том числе строго определенные пределы нагрузок применяемых монтажных механизмов безопасные способы строповки и закрепления груза надежны

- 9 минут, чтобы прочитать

В этой статье

Относится к

- Windows 10

- Windows Server 2016

- Windows Server 2019

Включить Защитник учетных данных Windows

Защитник учетных данных Windows Defender можно включить с помощью групповой политики, реестра или средства обеспечения готовности кода, защищенного гипервизором (HVCI) и аппаратного обеспечения Защитника учетных данных Windows Defender.Защитник учетных данных Защитника Windows также может защищать секреты виртуальной машины Hyper-V, как и на физической машине. Тот же набор процедур, который используется для включения Защитника учетных данных Windows Defender на физических машинах, применяется также к виртуальным машинам.

Включение защиты учетных данных Защитника Windows с помощью групповой политики

Вы можете использовать групповую политику для включения Защитника учетных данных Защитника Windows. Это добавит и включит функции безопасности на основе виртуализации для вас, если это необходимо.

В консоли управления групповыми политиками перейдите к Конфигурация компьютера -> Административные шаблоны -> Система -> Защита устройства .

Дважды щелкните Включить защиту на основе виртуализации , а затем выберите опцию Включено .

В поле Выбор уровня безопасности платформы выберите Безопасная загрузка, или Безопасная загрузка и Защита DMA .

В поле Credential Guard Configuration выберите Включено с блокировкой UEFI , а затем нажмите OK . Если вы хотите иметь возможность удаленного отключения Защитника учетных данных Windows Defender, выберите Включено без блокировки .

В поле Secure Launch Configuration выберите Не настроено , Включено или Отключено . Проверьте эту статью для более подробной информации.

Закройте консоль управления групповой политикой.

Для принудительной обработки групповой политики вы можете запустить gpupdate / force .

Включить учетные данные Защитника Windows с помощью Intune

- От Home нажмите Microsoft Intune

- Click Конфигурация устройства

- Нажмите Профили > Создать профиль > Защита конечных точек > Защитник учетных данных Защитника Windows .

Примечание

Это включит VBS и безопасную загрузку, и вы можете сделать это с или без блокировки UEFI.Если вам необходимо удаленно отключить Credential Guard, включите его без блокировки UEFI.

Включить учетные данные Защитника Windows с помощью реестра

Если вы не используете групповую политику, вы можете включить Защитник учетных данных Защитника Windows с помощью реестра. Защитник учетных данных Windows Defender использует функции безопасности на основе виртуализации, которые сначала должны быть включены в некоторых операционных системах.

Добавление функций безопасности на основе виртуализации

Начиная с Windows 10, версия 1607 и Windows Server 2016, включение функций Windows для использования безопасности на основе виртуализации не требуется, и этот шаг можно пропустить.

Если вы используете Windows 10, версия 1507 (окончательная первоначальная версия) или Windows 10, версия 1511, функции Windows должны быть включены для использования безопасности на основе виртуализации. Это можно сделать с помощью панели управления или инструмента обслуживания образов развертывания и управления ими (DISM).

Примечание

Если вы включаете Защиту учетных данных Защитника Windows с помощью групповой политики, шаги для включения функций Windows через Панель управления или DISM не требуются. Групповая политика установит функции Windows для вас.

Добавьте функции безопасности на основе виртуализации с помощью программ и функций

- Откройте панель управления «Программы и компоненты».

- Нажмите Включите или выключите функцию Windows .

- Перейдите к Hyper-V -> Hyper-V Platform , а затем установите флажок Hyper-V Hypervisor .

- Установите флажок Изолированный пользовательский режим на верхнем уровне выбора функции.

- Нажмите ОК .

Добавление функций безопасности на основе виртуализации в автономный образ с помощью DISM

- Откройте командную строку с повышенными правами.

- Добавьте Hyper-V Hypervisor, выполнив следующую команду:

dism / image: <имя файла WIM> / Enable-Feature / FeatureName: Microsoft-Hyper-V-Hypervisor / all - Добавьте функцию изолированного пользовательского режима, выполнив следующую команду:

dism / image: <имя файла WIM> / Enable-Feature / FeatureName: IsolatedUserModeПримечание

В Windows 10 версии 1607 и выше функция изолированного пользовательского режима была интегрирована в основную операционную систему.Выполнение команды в шаге 3 выше, следовательно, больше не требуется.

Совет

Вы также можете добавить эти функции в онлайн-образ с помощью DISM или Configuration Manager.

Включить защиту на основе виртуализации и Защиту учетных данных Защитника Windows

Открыть редактор реестра.

Включить защиту на основе виртуализации:

- Перейдите в HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ DeviceGuard.

- Добавьте новое значение DWORD с именем EnableVirtualizationBasedSecurity . Задайте для этого параметра реестра значение 1, чтобы включить защиту на основе виртуализации, и установите значение 0, чтобы отключить его.

- Добавьте новое значение DWORD с именем RequirePlatformSecurityFeatures . Задайте для этого параметра реестра значение 1, чтобы использовать только Secure Boot , или установите значение 3, чтобы использовать Secure Boot и защиту DMA .

Включить защиту учетных данных Windows Defender:

- Перейдите в HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ LSA.

- Добавьте новое значение DWORD с именем LsaCfgFlags . Задайте значение этого параметра реестра равным 1, чтобы включить Защитник учетных данных защитника Windows с блокировкой UEFI, установите значение 2, чтобы включить Защитник учетных данных защитника Windows без блокировки, и установите значение 0, чтобы отключить его.

Закрыть редактор реестра.

Примечание

Вы также можете включить Защиту учетных данных Защитника Windows, установив записи реестра в параметре автоматической установки FirstLogonCommands.

Включение защиты учетных данных защитника Windows с помощью инструмента готовности аппаратного обеспечения защиты HVCI и Защитника Windows

Кроме того, вы можете активировать Windows Creender Credential Guard с помощью инструмента готовности аппаратного обеспечения HVCI и Windows Defender Credential Guard.

DG_Readiness_Tool.ps1 -Enable -AutoReboot

Важно

При запуске инструмента готовности оборудования HVCI и Защитника Windows в неанглоязычной операционной системе в сценарии измените $ OSArch = $ (gwmi win32_operatingsystem).OSArchitecture должна быть $ OSArch = $ ((gwmi win32_operatingsystem) .OSArchitecture) .tolower () вместо этого, чтобы инструмент работал.

Это известная проблема.

Обзор производительности Windows Defender Credential Guard

Работает ли Windows Defender Credential Guard?

Вы можете просмотреть информацию о системе, чтобы убедиться, что Windows Defender Credential Guard работает на ПК.

Нажмите Запустите , введите msinfo32.EXE , а затем нажмите Информация о системе .

Нажмите Сводная информация о системе .

Убедитесь, что Credential Guard отображается рядом с Службы безопасности на основе виртуализации, настроенные .

Вот пример:

Вы также можете проверить, работает ли Защитник учетных данных Windows Defender, используя HVCI и средство готовности аппаратного обеспечения Защитника учетных данных Windows Defender.

DG_Readiness_Tool_v3.6.ps1 -Ready

Важно

При запуске инструмента готовности аппаратного обеспечения HVCI и Защитника Windows в неанглоязычной операционной системе в сценарии измените * $ OSArch = $ (gwmi win32_operatingsystem) .OSArchitecture на $ OSArch = $ ((gwmi win32_operatingsystem ) .OSArchitecture) .tolower () вместо того, чтобы инструмент работал.

Это известная проблема.

Примечание

Для клиентских компьютеров под управлением Windows 10 1703, LsaIso.exe работает всякий раз, когда для других функций включена защита на основе виртуализации.

Рекомендуется включить Защитник учетных данных Windows Defender, прежде чем устройство будет присоединено к домену. Если после присоединения к домену включен Защитник учетных данных Защитника Windows, секреты пользователя и устройства могут быть уже скомпрометированы. Другими словами, включение Credential Guard не поможет защитить устройство или личность, которые уже были скомпрометированы, поэтому мы рекомендуем включить Credential Guard как можно раньше.

Необходимо регулярно проверять компьютеры, на которых включена защита учетных данных Защитника Windows. Это можно сделать с помощью политик аудита безопасности или запросов WMI. Вот список идентификаторов событий WinInit, которые нужно искать:

- Идентификатор события 13 Защита учетных данных Защитника Windows (LsaIso.exe) была запущена и будет защищать учетные данные LSA.

- Идентификатор события 14 Конфигурация учетных данных Защитника Windows (LsaIso.exe): [ 0x0 | 0x1 | 0x2 ], 0

- Первая переменная: 0x1 или 0x2 означает, что Защитник учетных данных Windows Defender настроен для работы. 0x0 означает, что он не настроен для работы.

- Вторая переменная: 0 означает, что она настроена для работы в режиме защиты. 1 означает, что он настроен для работы в тестовом режиме. Эта переменная всегда должна быть 0 .

- Идентификатор события 15 Защитник учетных данных защитника Windows (LsaIso.exe) настроен, но защищенное ядро не работает; продолжение без Windows Creendertial Guard.

- Код события 16 Защитник учетных данных Защитника Windows (LsaIso.exe) не удалось запустить: [код ошибки]

- Идентификатор события 17 Ошибка чтения конфигурации UEFI Защитника учетных данных Windows (LsaIso.exe): [код ошибки]

Также можно проверить, используется ли TPM для защиты ключа, проверив Идентификатор события 51 в Microsoft -> Windows -> Источник события Kernel-Boot . Если вы работаете с TPM, значение маски PCR TPM будет отличным от 0.- Идентификатор события 51 Предоставление главного ключа шифрования VSM.Использование статуса кэшированной копии: 0x0 . Распечатывание статуса кэшированной копии: 0x1. Статус генерации нового ключа: 0x1. Состояние запечатывания: 0x1 . TPM маска ПЦР: 0x0 .

Можно использовать Windows Powershell, чтобы определить, работает ли защита учетных данных на клиентском компьютере. На рассматриваемом компьютере откройте окно Powershell с повышенными правами и выполните следующую команду:

(Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root \ Microsoft \ Windows \ DeviceGuard).SecurityServicesRunningЭта команда генерирует следующий вывод:

- 0 : защита учетных данных Защитника Windows отключена (не работает)

- 1 : защита учетных данных Защитника Windows включена (работает)

Примечание

Проверка списка задач или диспетчера задач, чтобы убедиться, что LSAISO.exe запущен, не является рекомендуемым методом для определения, работает ли Защитник учетных данных Защитника Windows.

Отключить Защитник учетных данных Windows

Чтобы отключить Защитник учетных данных Windows Defender, вы можете использовать следующий набор процедур или аппаратную готовность Device Guard и Credential Guard.Если Credential Guard был включен с помощью блокировки UEFI, то вы должны использовать следующую процедуру, так как настройки сохраняются в переменных EFI (встроенного программного обеспечения), и для их изменения потребуется физическое присутствие на машине, чтобы нажать функциональную клавишу. Если Credential Guard был включен без блокировки UEFI, вы можете отключить его с помощью групповой политики.

Если вы использовали групповую политику, отключите параметр групповой политики, который вы использовали для включения защиты учетных данных Защитника Windows ( Конфигурация компьютера -> Административные шаблоны -> Система -> Защита устройства -> Включить виртуализацию На основании безопасности ).

Удалите следующие параметры реестра:

- HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ LSA \ LsaCfgFlags

- HKEY_LOCAL_MACHINE \ Программное обеспечение \ Политики \ Microsoft \ Windows \ DeviceGuard \ LsaCfgFlags

Если вы также хотите отключить защиту на основе виртуализации, удалите следующие параметры реестра:

- HKEY_LOCAL_MACHINE \ Программное обеспечение \ Политики \ Microsoft \ Windows \ DeviceGuard \ Включить виртуализациюBasedSecurity

- HKEY_LOCAL_MACHINE \ Программное обеспечение \ Политики \ Microsoft \ Windows \ DeviceGuard \ RequirePlatformSecurityFeatures

Важно

Если вы вручную удалите эти параметры реестра, обязательно удалите их все.Если вы не удалите их все, устройство может перейти в режим восстановления BitLocker.

Удалите переменные EFI Защитника учетных данных Windows Defender, используя bcdedit. В командной строке с повышенными привилегиями введите следующие команды:

mountvol X: / s копия% WINDIR% \ System32 \ SecConfig.efi X: \ EFI \ Microsoft \ Boot \ SecConfig.efi / Y bcdedit / create {0cb3b571-2f2e-4343-a879-d86a476d7215} / d "DebugTool" / загрузчик приложений bcdedit / set {0cb3b571-2f2e-4343-a879-d86a476d7215} путь "\ EFI \ Microsoft \ Boot \ SecConfig.EFI» bcdedit / set {bootmgr} последовательность загрузки {0cb3b571-2f2e-4343-a879-d86a476d7215} bcdedit / set {0cb3b571-2f2e-4343-a879-d86a476d7215} loadoptions DISABLE-LSA-ISO bcdedit / set {0cb3b571-2f2e-4343-a879-d86a476d7215} раздел устройства = X: mountvol X: / dПерезагрузите компьютер.

Примите запрос на отключение Защитника учетных данных Защитника Windows.

Кроме того, можно отключить функции безопасности на основе виртуализации, чтобы отключить Защиту учетных данных Защитника Windows.

Примечание

ПК должен иметь одноразовый доступ к контроллеру домена для расшифровки содержимого, например файлов, которые были зашифрованы с помощью EFS. Если вы хотите отключить защиту учетных данных защитника Windows и защиту на основе виртуализации, выполните следующие команды bcdedit после отключения всех параметров групповой политики и реестра для обеспечения безопасности на основе виртуализации:

bcdedit / set {0cb3b571-2f2e-4343-a879-d86a476d7215} loadoptions DISABLE-LSA-ISO, DISABLE-VBS bcdedit / отключить vsmlaunchtype

Примечание

Credential Guard и Device Guard в настоящее время не поддерживаются при использовании виртуальных машин Azure IaaS.Эти опции будут доступны в будущих виртуальных машинах Gen 2.

Дополнительные сведения о безопасности на основе виртуализации и HVCI см. В разделе Включение защиты целостности кода на основе виртуализации.

Отключите Windows Creender Credential Guard с помощью инструмента готовности оборудования HVCI и Windows Defender Credential Guard

Вы также можете отключить Защиту учетных данных Защитника Windows с помощью HVCI и инструмента готовности аппаратного обеспечения Защитника Windows.

DG_Readiness_Tool_v3.6.ps1 -Disable -AutoReboot

Важно

При запуске инструмента готовности аппаратного обеспечения HVCI и Защитника Windows в неанглоязычной операционной системе в сценарии измените * $ OSArch = $ (gwmi win32_operatingsystem) .OSArchitecture на $ OSArch = $ ((gwmi win32_operatingsystem ) .OSArchitecture) .tolower () вместо того, чтобы инструмент работал.

Это известная проблема.

Отключить Защитник учетных данных Windows Defender для виртуальной машины

С хоста вы можете отключить Защитник учетных данных Windows для виртуальной машины:

Set-VMSecurity -VMName -VirtualizationBasedSecurityOptOut $ true

,Device Guard подписи (Windows 10)

- 2 минуты, чтобы прочитать

В этой статье

Относится к

- Windows 10

- Windows 10 Mobile

Подписывание Device Guard — это функция Device Guard, которая доступна в Магазине Microsoft для бизнеса и образования.Это дает администраторам возможность подписывать файлы каталогов и политики целостности кода. После того как администраторы создали файлы каталога для неподписанных приложений и подписали файлы каталога, они могут добавить подписывающих лиц в политику целостности кода. Вы можете объединить политику целостности кода с существующей политикой, чтобы включить свой собственный сертификат подписи. Это позволяет доверять файлам каталога.

Device Guard — это набор функций, который состоит из аппаратных и программных функций защиты целостности системы.В этих функциях используются новые параметры безопасности на основе виртуализации и модель операционной системы мобильного устройства, не требующая доверия. Ключевая функция в этой модели называется настраиваемой целостностью кода, которая позволяет вашей организации точно выбирать, каким программам или доверенным издателям программного обеспечения разрешено запускать код на ваших клиентских компьютерах. Кроме того, Device Guard предлагает организациям способ подписать существующие бизнес-приложения (LOB), чтобы они могли доверять своему собственному коду без необходимости повторной упаковки приложения.Кроме того, этот же метод подписи позволяет организациям доверять отдельным сторонним приложениям. Для получения дополнительной информации см. Руководство по развертыванию Device Guard.

В этом разделе

| Тема | Описание |

|---|---|

| Добавление неподписанного приложения в политику целостности кода | Если вы хотите добавить неподписанное приложение в политику целостности кода, вам нужно начать с политики целостности кода, созданной из эталонного устройства.Затем создайте файлы каталога для вашего неподписанного приложения, подпишите файлы каталога, а затем объедините политику по умолчанию, включающую сертификат подписи, с существующими политиками целостности кода. |

| Подпишите политику целостности кода с подписью Device Guard | Подписание политик целостности кода предотвращает подделку политик после их развертывания. Вы можете подписывать политики целостности кода с помощью портала подписи Device Guard. |

Ограничения по размеру файла и размеру

Когда вы загружаете файлы для подписи Device Guard, существует несколько ограничений для файлов и размера файла:

| Описание | Предел |

|---|---|

| Максимальный размер файла политики или каталога | 3.5 МБ |

| Максимальный размер для нескольких файлов (загруженных в группу) | 4 МБ |

| Максимальное количество файлов на загрузку | 15 файлов |

Типы файлов

Файлы каталога и политики имеют требуемые типы файлов.

| Файл | Требуемый тип файла |

|---|---|

| файлы каталога | . Cat |

| файлы политики | мусорное ведро |

Магазин для бизнеса ролей и разрешений

Для подписи политик целостности кода и доступа к порталу Device Guard требуется роль подписавшего Device Guard.

Свидетельство об охране устройства

Все сертификаты, генерируемые службой подписи Device Guard, являются уникальными для каждого клиента и не зависят от центров сертификации для подписи производственного кода Microsoft. Все ключи удостоверяющего центра (CA) хранятся в криптографических границах совместимых с Федеральным стандартом обработки информации (FIPS) публикаций модулей аппаратного обеспечения безопасности 140-2.После первоначальной генерации ключи корневого сертификата и ключи CA верхнего уровня удаляются из службы онлайн-подписи, шифруются и сохраняются в автономном режиме.

,- IP-камеры

- Просмотреть все IP-камеры

- 1080P HD | 2MP

- HD + | 4MP

- 4K | 8MP

- PTZ

- Пуля

- Купол

- Башенка

- Панорамная

- Номерной знак

- Автомобильные камеры

- Vari-Focal

- Фиксированная линза

- Беспроводная IPR5000000000000000000 Сканирование температуры

- NVR

- Просмотреть все NVR

- Carbon Series NVR

- Obsidian Series NVR

- Titanium Series NVR

- Автомобиль NVR

- 4-канальный NVR

- 8-канальный

- 32000 9-канальный

- 320005 80005 8-канальный

- 32000

- NVR

- 64-канальный NVR

- 128-канальный NVR

- 256-канальный NVR

- Arcvue NVR

- HD-Over-Coax

- Просмотреть все HD-Over-Coax

- 2-мегапиксельная TVI

- DVR 2-мегапиксельная ТВ 5MP TVI камеры

- 5MP TVI DVR

- 8MP TVI камеры

- 8MP TVI DVR

- Hybrid Видеорегистраторы

- Гибридные HD-камеры

- Контроль доступа

- Просмотреть все Контроль доступа

- Мультидверные контроллеры

- Считыватели карт

- Автономные терминалы

- Эмитенты карт

- Кнопки

- замков Электрических замков Электрические магниты

- Магниты

- Магниты

- Карты доступа

- Принадлежности

- Просмотреть все аксессуары

- Power Over Ethernet

- Жесткие диски

- Монтажные кронштейны

- Просмотреть все Монтажные кронштейны

- Настенные кронштейны

- Монтажная коробка

- Потолочная подвеска

- Потолочный кронштейн Кронштейны

- Pole & Corner Adapter Планшеты

- Кабельно Инструменты

- Посмотреть все инструменты

- EZ-RJ45®

- Испытательное оборудование

- Ручной инструмент

- аудио наблюдения

- Power Panels

- Solutions 9 0004

- Просмотреть все решения Программа установки

- Безопасность хранилища

- Безопасность розничного бизнеса

- Безопасность мойки автомобилей

- Коммерческие камеры безопасности

- Безопасность отелей

- Безопасность дома

- Безопасность школы

- Безопасность ресторанов, баров и ночных клубов

- Каннабис Индустриальная безопасность

- Просмотреть все Каннабис Индустриальная безопасность

- Диспансерное наблюдение

- Операции на открытом воздухе

- Аляска 3 Соответствие — Соответствие каннабису

- Colorado MED Соответствие — Безопасность каннабиса

- Совместимость Орегон каннабис —

- MP Огонь Соответствие требованиям I-502 — Cannabis Security

- Установка системы безопасности

- Камеры безопасности для бизнеса

- Просмотреть все ресурсы

- Новые продукты

- Инструменты

- Просмотреть все инструменты

- Security Ca mera Поле обзора (FOV) Tool

- Видеонаблюдение

- Калькулятор объектива камеры видеонаблюдения

- Программное обеспечение

- Video Guide

- Учебный центр

- Просмотреть все Учебный центр

- Техническое руководство

- Просмотреть все Техническое руководство Руководства

- Как создать собственный пользовательский кабель Ethernet

- Как использовать PoE-инжектор и IP-камеру безопасности

- Доступ к платформе автономен и не будет подключен к сети

- Как включить оповещения о потере видео на Arcdyn NVR

- How включить оповещения о фальсификации видео на Arcdyn NVR

- Как проверить состояние PoE и информацию о Arcdyn NVR

- Как настроить параметры изображения на Arcdyn NVR

- Как включить запись движения 24×7 на Arcdyn NVR

- Как настроить Motion Grid на Arcdyn NVR

- Как включить непрерывную запись 24×7 на Arcdyn NVR

- Как настроить настроить порты на Arcdyn NVR

- Как включить запись звука на Arcdyn NVR

- Как изменить отображаемое имя камеры на Arcdyn NVR

- Как включить облачный доступ P2P на Arcdyn NVR

- Как включить и отключить DHCP на Arcdyn NVR

- Как изменить пароль администратора на Arcdyn NVR

- Как отключить пароль на Arcdyn NVR

- Как установить время на Arcdyn NVR

- Как включить летнее время на Arcdyn NVR

- Как изменить разрешение экрана на Arcdyn NVR

- Как включить и отключить UPNP на Arcdyn NVR

- Как отформатировать жесткий диск на Arcdyn NVR

- Как добавить NAS на Arcdyn NVR

- Как Настройка DNS-серверов на Arcdyn NVR

- Камера распознавания номерного знака Лучшие практики IP-камера

- FOV Tool

- Настройка приложения

- Просмотреть все Настройка приложения

- Настройка приложения p DDNS с Guarding Vision

- Как включить платформу A

- IP-камеры

- Просмотреть все IP-камеры

- 1080P HD | 2MP

- HD + | 4MP

- 4K | 8MP

- PTZ

- Пуля

- Купол

- Башенка

- Панорамная

- Номерной знак

- Автомобильные камеры

- Vari-Focal

- Фиксированная линза

- Беспроводная IPR5000000000000000000 Сканирование температуры

- NVR

- Просмотреть все NVR

- Carbon Series NVR

- Obsidian Series NVR

- Titanium Series NVR

- Автомобиль NVR

- 4-канальный NVR

- 8-канальный

- 32000 9-канальный

- 320005 80005 8-канальный

- 32000

- NVR

- 64-канальный NVR

- 128-канальный NVR

- 256-канальный NVR

- Arcvue NVR

- HD-Over-Coax

- Просмотреть все HD-Over-Coax

- 2-мегапиксельная TVI

- DVR 2-мегапиксельная ТВ 5MP TVI камеры

- 5MP TVI DVR

- 8MP TVI камеры

- 8MP TVI DVR

- Hybrid Видеорегистраторы

- Гибридные HD-камеры

- Контроль доступа

- Просмотреть все Контроль доступа

- Мультидверные контроллеры

- Считыватели карт

- Автономные терминалы

- Эмитенты карт

- Кнопки

- замков Электрических замков Электрические магниты

- Магниты

- Магниты

- Карты доступа

- Принадлежности

- Просмотреть все аксессуары

- Power Over Ethernet

- Жесткие диски

- Монтажные кронштейны

- Просмотреть все Монтажные кронштейны

- Настенные кронштейны

- Монтажная коробка

- Потолочная подвеска

- Потолочный кронштейн Кронштейны

- Pole & Corner Adapter Планшеты

- Кабельно Инструменты

- Посмотреть все инструменты

- EZ-RJ45®

- Испытательное оборудование

- Ручной инструмент

- аудио наблюдения

- Power Panels

- Solutions 9 0004

- Просмотреть все решения Программа установки

- Безопасность хранилища

- Безопасность розничного бизнеса

- Безопасность мойки автомобилей

- Коммерческие камеры безопасности

- Безопасность отелей

- Безопасность дома

- Безопасность школы

- Безопасность ресторанов, баров и ночных клубов

- Каннабис Индустриальная безопасность

- Просмотреть все Каннабис Индустриальная безопасность

- Диспансерное наблюдение

- Операции на открытом воздухе

- Аляска 3 Соответствие — Соответствие каннабису

- Colorado MED Соответствие — Безопасность каннабиса

- Совместимость Орегон каннабис —

- MP Огонь Соответствие требованиям I-502 — Cannabis Security

- Установка системы безопасности

- Камеры безопасности для бизнеса

- Просмотреть все ресурсы

- Новые продукты

- Инструменты

- Просмотреть все инструменты

- Security Ca mera Поле обзора (FOV) Tool

- Видеонаблюдение

- Калькулятор объектива камеры видеонаблюдения

- Программное обеспечение

- Video Guide

- Учебный центр

- Просмотреть все Учебный центр

- Техническое руководство

- Просмотреть все Техническое руководство Руководства

- Как создать собственный пользовательский кабель Ethernet

- Как использовать PoE-инжектор и IP-камеру безопасности

- Доступ к платформе автономен и не будет подключен к сети

- Как включить оповещения о потере видео на Arcdyn NVR

- How включить оповещения о фальсификации видео на Arcdyn NVR

- Как проверить состояние PoE и информацию о Arcdyn NVR

- Как настроить параметры изображения на Arcdyn NVR

- Как включить запись движения 24×7 на Arcdyn NVR

- Как настроить Motion Grid на Arcdyn NVR

- Как включить непрерывную запись 24×7 на Arcdyn NVR

- Как настроить настроить порты на Arcdyn NVR

- Как включить запись звука на Arcdyn NVR

- Как изменить отображаемое имя камеры на Arcdyn NVR

- Как включить облачный доступ P2P на Arcdyn NVR

- Как включить и отключить DHCP на Arcdyn NVR

- Как изменить пароль администратора на Arcdyn NVR

- Как отключить пароль на Arcdyn NVR

- Как установить время на Arcdyn NVR

- Как включить летнее время на Arcdyn NVR

- Как изменить разрешение экрана на Arcdyn NVR

- Как включить и отключить UPNP на Arcdyn NVR

- Как отформатировать жесткий диск на Arcdyn NVR

- Как добавить NAS на Arcdyn NVR

- Как Настройка DNS-серверов на Arcdyn NVR

- Камера распознавания номерного знака Лучшие практики IP-камера

- FOV Tool

- Настройка приложения

- Просмотреть все Настройка приложения

- Настройка приложения p DDNS с Guarding Vision

- Как включить доступ к платформе через веб-браузер

Добавить комментарий